アクセスキー供給装置及び認証システム

【課題】端末装置毎に個別のアクセスキーを正当な端末装置に供給して、供給したアクセスキーにより各端末装置の正当性を認証できるようにする。

【解決手段】端末装置20は、端末IDを音響透かしにより音響信号に重畳させて放音する(S1〜S3)。アクセスキー供給装置10Aは、端末装置20の放音音を示す音響信号から抽出した端末IDを取得する(S4、S5)。アクセスキー供給装置10Aは、応答処理サーバ30にログインするためのアクセスキーを端末IDを用いて生成し、生成したアクセスキーを音響透かしにより音響信号に重畳させて放音する(S6〜S8)。端末装置20は、アクセスキー供給装置10Aの放音音を示す音響信号から抽出した自端末装置用のアクセスキーと端末IDとを含むアクセス要求を、応答処理サーバ30宛てに送信する(S9〜S11)。応答処理サーバ30はアクセス要求により端末装置20を認証する(S12)。

【解決手段】端末装置20は、端末IDを音響透かしにより音響信号に重畳させて放音する(S1〜S3)。アクセスキー供給装置10Aは、端末装置20の放音音を示す音響信号から抽出した端末IDを取得する(S4、S5)。アクセスキー供給装置10Aは、応答処理サーバ30にログインするためのアクセスキーを端末IDを用いて生成し、生成したアクセスキーを音響透かしにより音響信号に重畳させて放音する(S6〜S8)。端末装置20は、アクセスキー供給装置10Aの放音音を示す音響信号から抽出した自端末装置用のアクセスキーと端末IDとを含むアクセス要求を、応答処理サーバ30宛てに送信する(S9〜S11)。応答処理サーバ30はアクセス要求により端末装置20を認証する(S12)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、アクセスキーによる認証に関する。

【背景技術】

【0002】

公衆無線LANなどと呼ばれる接続サービスでは、接続サービスが提供されるエリア内で通信接続に必要な情報がユーザの端末装置に供給される。特許文献1は、通信接続に必要な設定情報をユーザの通信装置に供給するための仕組みとして、アクセスポイントが赤外LED発光部を点滅させ、この発光光を通信装置のデジタルカメラで撮影することにより、アクセスポイントとの接続に必要な設定情報(WEP(Wired Equivalent Privacy)キー等の共通鍵情報)を通信装置が得ることを開示している。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2007−110274号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に記載された発明のように、複数ユーザの端末装置で共用されるアクセスキーが、これら複数の端末装置により取得可能な方法で供給されると、不正利用者の端末装置によってもアクセスキーが取得可能となり、通信のセキュリティ上の問題が懸念される。ところで、複数の端末装置で共用されるアクセスキーを用いた認証技術よりも、端末装置毎に個別に用意されたアクセスキーを用いた認証技術の方が、セキュリティ上の問題の改善においては好ましいと一般的には考えられている。しかしながら、特許文献1に記載の発明は、通信装置と、その通信装置だけが通信接続に用いることができる設定情報とを関連付けるための構成を備えておらず、通信装置毎に個別の設定情報により各通信装置の正当性を認証することはできない。

そこで、本発明の目的は、端末装置毎に個別のアクセスキーを正当な端末装置に供給して、供給したアクセスキーにより各端末装置の正当性を認証できるようにすることである。

【課題を解決するための手段】

【0005】

上述した課題を解決するため、本発明のアクセスキー供給装置は、端末装置から当該端末装置を識別する端末IDを取得するID取得部と、前記ID取得部により取得された端末IDが示す端末装置がサーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部とを備えることを特徴とする。

【0006】

本発明のアクセスキー供給装置において、前記生成部は、前記ID取得部により取得された端末IDを用いた変換処理により、当該端末IDが示す端末装置が用いる前記アクセスキーを生成してもよい。

本発明のアクセスキー供給装置において、前記生成部は、前記ID取得部により取得された端末IDで復号可能な方法で暗号化した前記アクセスキーを生成してもよい。

【0007】

本発明のアクセスキー供給装置において、前記端末装置により放音された音を示す音響信号であって音響透かしにより前記端末IDが重畳させられた音響信号を取得する音響信号取得部と、前記音響信号取得部が取得した音響信号から前記端末IDを抽出する抽出部とを備え、前記ID取得部は、前記抽出部により抽出された端末IDを取得してもよい。

【0008】

本発明の認証システムは、アクセスキー供給装置とサーバ装置とを備え、前記アクセスキー供給装置は、端末装置から当該端末装置を識別する端末IDを取得するID取得部と、前記ID取得部により取得された端末IDが示す端末装置が前記サーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部とを有し、前記サーバ装置は、前記放音制御部の制御により放音された音を示す音響信号から前記端末装置により抽出されたアクセスキーと、当該アクセスキーの生成に用いられた端末IDとを含むアクセス要求を、当該端末装置との通信により取得する要求取得部と、前記要求取得部が取得したアクセス要求に含まれるアクセスキーと端末IDとにより、前記端末装置を認証する認証部とを有することを特徴とする。

【発明の効果】

【0009】

本発明によれば、端末装置毎に個別のアクセスキーを正当な端末装置に供給して、供給したアクセスキーにより各端末装置の正当性を認証できるようにすることができる。

【図面の簡単な説明】

【0010】

【図1】認証システムの全体構成を示す図。

【図2】アクセスキー供給装置のハードウェア構成を示すブロック図。

【図3】端末装置のハードウェア構成を示すブロック図。

【図4】応答処理サーバのハードウェア構成を示すブロック図。

【図5】認証DBのデータ構造を示す図。

【図6】コンテンツDBのデータ構造を示す図。

【図7】認証システムの機能的構成を示す機能ブロック図。

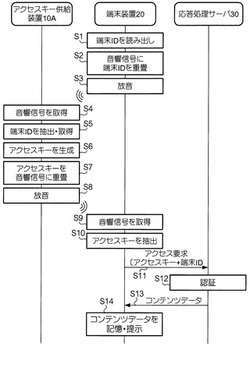

【図8】認証システムにおける処理の流れを示すシーケンスチャート。

【図9】認証システムの概要を説明する図。

【図10】音響加振器のハードウェア構成を示すブロック図。

【図11】アクセスキー供給装置のハードウェア構成を示すブロック図。

【図12】認証システムの概要を説明する図。

【図13】音響加振器のハードウェア構成を示すブロック図。

【発明を実施するための形態】

【0011】

以下、図面を参照しつつ本発明の実施形態を説明する。

図1は、認証システム1の全体構成を示す図である。

認証システム1は、アクセスキー供給装置10と、端末装置20と、応答処理サーバ30とを備え、応答処理サーバ30により端末装置20のユーザにサービスが提供される通信システムである。アクセスキー供給装置10は、ここではカフェやレストラン、商店などの不特定多数の人物が出入りしうる店舗に設定される。アクセスキー供給装置10は、自アクセスキー供給装置が設置された店舗の敷地内を放音エリアとし、この放音エリアにおいて放音する。本実施形態では、アクセスキー供給装置10のうちアクセスキー供給装置10A,10Bについて説明する。アクセスキー供給装置10Aは、店舗Aに設置され、店舗Aの敷地内に放音エリアを形成する。アクセスキー供給装置10Bは、店舗Bに設置され、店舗Bの敷地内に放音エリアを形成する。

【0012】

端末装置20は、ここではスマートフォンであり、店舗の顧客となりうるユーザによって携帯される。応答処理サーバ30は、アクセスキー供給装置10により形成された放音エリア内に進入したユーザに対し、端末装置20経由でサービスを提供するサーバ装置である。本実施形態では、応答処理サーバ30は、ユーザが利用可能なクーポンや広告などのコンテンツを端末装置20経由で提供するための処理を実行するサーバ装置である。端末装置20と応答処理サーバ30とは、ネットワークNW経由で通信可能に接続されている。ネットワークNWは、ここでは、移動体通信網、ゲートウェイ及びインターネットを含む通信網である。

【0013】

図2は、アクセスキー供給装置10のハードウェア構成を示すブロック図である。図2に示すように、アクセスキー供給装置10は、制御部11と、記憶部12と、マイクロホン13と、スピーカ14とを備える。

制御部11は、CPU(Central Processing Unit)、ROM(Read Only Memory)及びRAM(Random Access Memory)を有するマイクロプロセッサを備える。CPUは、ROMや記憶部12に記憶されたプログラムをRAMに読み出して実行することにより、アクセスキー供給装置10の各部を制御する。例えば、制御部11は、端末装置20が応答処理サーバ30にログインするために用いるアクセスキー(例えば、IDやパスワード)を生成したり、生成したアクセスキーを各端末装置20に供給したりするための制御を行う。

【0014】

記憶部12は、例えばEEPROM(Electronically Erasable and Programmable Read Only Memory)を備える記憶装置である。記憶部12は、制御部11で実行されるプログラムとして、端末装置20が応答処理サーバ30にログインするために用いるアクセスキーを生成するためのキー生成プログラムPRGを記憶する。キー生成プログラムPRGは、端末装置20を識別する端末IDを用いた変換処理により、端末装置20毎に個別キーを生成するためのアルゴリズムが定められたプログラムである。ここにおいて、変換処理は、端末IDを引数とした予め決められた関数によって個別キーを得るための演算処理である。キー生成プログラムPRGは、端末IDが異なればアクセスキーも異なるように、言い換えれば、各端末装置20に固有のアクセスキーが生成されるように、そのアルゴリズムが定められている。

【0015】

マイクロホン13は、制御部11と電気的に接続され、音を検出する検出部であり、検出したアクセスキー供給装置10周辺の音を示す音響信号を制御部11に出力する。この音響信号は、例えば、音波形を表すアナログ形式の波形信号である。アナログ形式の音響信号は、制御部11においてサンプリングされてデジタル形式の音響信号に変換される。

スピーカ14は、制御部11により出力された音響信号が示す音を放音する放音部である。上述した放音エリアは、スピーカ14からの音が届くエリアであるが、本実施形態では、端末装置20は放音エリア内において放音された音に埋め込まれた音響透かし情報を復元できるものとする。

【0016】

図3は、端末装置20のハードウェア構成を示すブロック図である。図3に示すように、端末装置20は、制御部21と、UI(User Interface)部22と、無線通信部23と、マイクロホン24と、スピーカ25と、記憶部26とを備える。

制御部21は、CPU、ROM及びRAMを有するマイクロプロセッサを備える。CPUは、ROMや記憶部26に記憶されたプログラムをRAMに読み出して実行することにより、端末装置20の各部を制御する。UI部22は、例えばタッチパネルを備え、ユーザからの操作を受け付けるとともに、画像や音により情報を報知する。無線通信部23は、無線通信回路やアンテナを備え、ネットワークNWに接続するためのインタフェースである。マイクロホン24は、制御部21と電気的に接続され、音を検出する検出部であり、検出した音を示す音響信号を制御部21に出力する。マイクロホン24は、受話音声や端末装置20周辺の音を示す音響信号を制御部21に出力する。この音響信号は、例えば、音波形を表すアナログ形式の波形信号である。アナログ形式の音響信号は、制御部21においてサンプリングされてデジタル形式の音響信号に変換される。スピーカ25は、送話音声などを放音する。記憶部26は、例えばEEPROMを備え、制御部21が実行するプログラムのほか、端末IDを記憶する。端末IDは、例えば、端末装置20に割り当てられた電話番号やSIM(Subscriber Identity Module)カードから特定される識別情報等であってもよい。

【0017】

図4は、応答処理サーバ30のハードウェア構成を示すブロック図である。図4に示すように、応答処理サーバ30は、制御部31と、通信部32と、記憶部33とを備える。

制御部31は、CPU、ROM及びRAMを有するマイクロプロセッサを備える。CPUは、ROMや記憶部33に記憶されたプログラムをRAMに読み出して実行することにより、応答処理サーバ30の各部を制御する。通信部32は、ネットワークNWに接続するためのインタフェースである。記憶部33は、例えばハードディスク装置を備え、制御部31が実行するプログラムのほか、認証DB(Data Base)331及びコンテンツDB332を記憶している。記憶部33は、制御部31が実行するプログラムとして、各アクセスキー供給装置10と共通するアルゴリズムが定められたキー生成プログラムPRGをそれぞれ記憶している。

【0018】

図5は、認証DB331のデータ構造を示す図である。

認証DB331は、「装置ID」と「端末ID」という各情報を対応付けたデータデーブルである。装置IDは、アクセスキー供給装置10を識別する識別情報である。ここでは、アクセスキー供給装置10Aの装置IDを「MID001」とし、アクセスキー供給装置10Bの装置IDを「MID002」とする。認証DB331の端末IDは、各装置IDに対応付けて認証DB331に書き込まれている。認証DB331の端末IDは、応答処理サーバ30にアクセス要求を送信した端末装置20のうち、認証に成功しログインが許可された端末装置20を示す端末IDである。よって、応答処理サーバ30における認証開始前は、認証DB331に端末IDは記述されていない。

【0019】

図6は、コンテンツDB332のデータ構造を示す図である。

図6に示すように、コンテンツDB332は、「装置ID」と「コンテンツデータ」という各情報を対応付けたデータ構造である。装置IDは、認証DB331に記述された装置IDと共通する。コンテンツデータは、ここでは、端末装置20に提供される対象となるコンテンツが格納された、例えばURL(Uniform Resource Locator)等の格納アドレスである。この格納アドレスに格納されるコンテンツは、例えば広告やクーポン等であるが、どのようなコンテンツが格納されていてもよい。例えば、装置ID「MID001」に対応付けられたコンテンツAは、店舗Aに関するコンテンツ(例えば、店舗Aで使用できるクーポン)を示し、装置ID「MID002」に対応付けられたコンテンツBは、店舗Bに関するコンテンツ(例えば、店舗Bで行われるセールの広告)を示す。

なお、応答処理サーバ30において、コンテンツDB332にコンテンツそのものが格納されていてもよい。

次に、認証システム1の機能的構成を説明する。

【0020】

図7は、認証システム1の機能的構成を示す機能ブロック図である。まず、端末装置20及びアクセスキー供給装置10の機能的構成を説明する。端末装置20の制御部21は、プログラムを実行することにより、重畳部211と、放音制御部212と、音響信号取得部213と、抽出部214と、アクセス制御部215とに相当する機能を実現する。アクセスキー供給装置10の制御部11は、プログラムを実行することにより、音響信号取得部111と、抽出部112と、ID取得部113と、生成部114と、重畳部115と、放音制御部116とに相当する機能を実現する。

【0021】

重畳部211は、記憶部26に記憶された端末IDを音響透かしにより音響信号に重畳させる。重畳部211は、例えばM系列やGold系列などの拡散符号を用いたり、OFDM(Orthogonal Frequency-Division Multiplexing)変調を用いたりして、端末IDを音響信号に重畳させる。

放音制御部212は、重畳部211が音響透かしにより端末IDを重畳させた音響信号が示す音を、スピーカ25に放音させる。

【0022】

音響信号取得部111は、放音制御部212の制御によりスピーカ25により放音された音を示す音響信号を取得する。ここにおいて、音響信号取得部111は、マイクロホン13により検出された音を示す音響信号を取得する。

抽出部112は、音響信号取得部111が取得した音響信号から、音響透かしにより重畳させられた端末IDを抽出する。抽出部112は、重畳部211における音響透かしの重畳方法に対応した方法で端末IDを抽出する。例えば、抽出部112は、例えばHPF(High Pass Filter)を備え、このHPFを用いたフィルタリング処理を施す。

【0023】

ID取得部113は、抽出部112により抽出された端末IDを取得する。このようにID取得部113は、音響透かしの技術を利用して、端末装置20を示す端末IDをその端末装置20から取得する。ここにおいて、ID取得部113は、端末装置20及びアクセスキー供給装置10以外の外部装置を経由せずに、端末装置20から直接端末IDを取得することとなる。

【0024】

生成部114は、ID取得部113により取得された端末IDが示す端末装置20が応答処理サーバ30にログインするために用いるアクセスキーを、ID取得部113が取得した端末IDを用いて生成する。ここにおいて、生成部114は、記憶部12に記憶されたキー生成プログラムPRGを実行して、ID取得部113が取得した端末IDを引数とした変換処理により、この端末IDが示す端末装置20が用いるアクセスキーを生成する。

【0025】

重畳部115は、生成部114により生成されたアクセスキーを音響透かしにより音響信号に重畳させる。重畳部115は、重畳部211と同じ手法で音響信号にアクセスキーを重畳させればよい。ここにおいて、アクセスキーが重畳させられる音響信号は、放音エリアで放音される音を示す音響信号である。

放音制御部116は、重畳部115が音響透かしによりアクセスキーを重畳させた音響信号が示す音を、スピーカ14に放音させる。

【0026】

音響信号取得部213は、放音制御部116の制御によりスピーカ14により放音された音を示す音響信号を取得する。ここにおいて、音響信号取得部213は、マイクロホン24により検出された音を示す音響信号を取得する。

抽出部214は、音響信号取得部213が取得した音響信号から、音響透かしにより重畳させられたアクセスキーを抽出する。抽出部214は、重畳部115における音響透かしの重畳方法に対応した方法で、アクセスキーを抽出する。

アクセス制御部215は、抽出部214が抽出したアクセスキーに応じて、応答処理サーバ30にログインを要求するための制御を行う。具体的には、アクセス制御部215は、抽出部214が抽出したアクセスキーと記憶部26から取得した端末IDとを含むアクセス要求を、無線通信部23により応答処理サーバ30宛てに送信する。

次に、応答処理サーバ30の機能的構成を説明する。

【0027】

応答処理サーバ30の制御部31は、プログラムを実行することにより、要求取得部311と、認証部312と、応答処理部313とに相当する機能を実現する。

要求取得部311は、端末装置20により送信されたアクセス要求を、端末装置20との通信により通信部32から取得する。

【0028】

認証部312は、要求取得部311が取得したアクセス要求により、アクセス要求の送信元の端末装置20を、以下の第1及び第2の認証処理によって認証する。まず、認証部312は、アクセス要求に含まれるアクセスキーによる第1の認証処理を行う。例えば、認証部312は、記憶部33に記憶されたキー生成プログラムPRGを実行して、アクセス要求に含まれる端末IDを引数とした変換処理により、アクセスキーを生成する。認証部312は、生成したアクセスキーとアクセス要求に含まれるアクセスキーとが一致すれば、アクセスキーによる第1の認証処理に成功したと判定する。第2の認証処理として、認証部312は、認証DB331において、第1の認証処理で一致すると判定したアクセスキーを供給したアクセスキー供給装置10の装置IDに、アクセス要求に含まれていた端末IDが対応付けられているか否かを判断する。認証部312は、アクセスキーの供給元のアクセスキー供給装置10の装置IDに、アクセス要求に含まれる端末IDが対応付けられていなければ、第2の認証処理に成功したと判定する。認証部312は、認証に成功した端末装置20の端末IDを、その認証に用いられたアクセスキーに対応付けて認証DB331に新たに書き込む。

【0029】

応答処理部313は、アクセス要求の送信元である端末装置20に対し、認証部312による認証結果に応じた応答処理を実行する。ここにおいて、応答処理部313は、端末装置20の認証に成功しログインを許可すると判定した場合には、アクセスキーの供給元のアクセスキー供給装置10の装置IDに対応付けられたコンテンツデータを参照し、コンテンツDB332から取得したコンテンツデータ(ここでは、URL)を端末装置20宛てに送信するよう、通信部32を制御する。一方、応答処理部313は、端末装置20の認証に失敗しログインを許可しないと判定した場合には、ログインを許可しない旨を端末装置20に通知するよう、通信部32を制御する。

次に、認証システム1の動作を説明する。

【0030】

図8は、認証システム1における処理の流れを示すシーケンスチャートである。以下、アクセスキー供給装置10Aの動作を例に挙げて説明する。また、端末装置20は、端末IDとして「UID001」が割り当てられた端末装置である。

アクセスキー供給装置10Aの制御部11は、マイクロホン13により検出された音を示す音響信号を取得し、音響信号から端末IDの抽出を試みる動作を継続して繰返し行う。一方、端末装置20のユーザは、端末装置20に対して、応答処理サーバ30からコンテンツデータの提供を受けるためのアプリケーションプログラムを実行させておく。

【0031】

端末装置20のユーザは、アクセスキー供給装置10Aにより形成される放音エリア内で、UI部22を操作してコンテンツデータの提供を受けるための指示を、端末装置20に対して行う。この指示を契機に、制御部21は、記憶部26に記憶された端末ID(ここでは、「UID001」)を読み出す(ステップS1)。次に、制御部21は、音響透かしにより端末IDを音響信号に重畳させ(ステップS2)、端末IDが重畳させられた音響信号が示す音をスピーカ14に放音させる(ステップS3)。制御部21は、端末IDが重畳させられた音響信号が示す音の放音を開始させたことを契機に、マイクロホン24により検出された音を示す音響信号を取得して、取得した音響信号からアクセスキーの抽出を試みる処理を開始する。

ここにおいて、制御部21は、どのような音を示す音響信号に端末IDを重畳させてもよい。例えば、制御部21は、アクセスキー供給装置10Aへの端末IDの提供をユーザに知らしめるメロディのように、所定の音を示す音響信号において、可聴域の比較的高い周波数帯域以上(例えば、18kHz以上)の音響信号を用いて端末IDを重畳させる。

【0032】

アクセスキー供給装置10Aの制御部11は、端末装置20によりステップS3の処理で放音された音がマイクロホン13で検出されると、検出された音を示す音響信号をマイクロホン13から取得する(ステップS4)。次に、制御部11は、取得した音響信号から端末IDを抽出してこの端末IDを取得する(ステップS5)。ここにおいて、制御部21は、端末IDとして「UID001」を音響信号から取得する。

【0033】

次に、制御部11は、キー生成プログラムPRGを実行し、ステップS5の処理で取得した端末IDを引数とした変換処理によりアクセスキーを生成する(ステップS6)。ここにおいて、制御部11は、「UID001」である端末IDを用いて、アクセスキーとして「K1」を生成する。

【0034】

次に、制御部11は、ステップS6の処理で生成したアクセスキーを、音響透かしにより音響信号に重畳させ(ステップS7)、このアクセスキーが重畳させられた音響信号が示す音をスピーカ14に放音させる(ステップS8)。

ここにおいて、制御部11は、どのような音を示す音響信号にアクセスキーを重畳させてもよい。例えば、端末装置20にアクセスキーを供給することをユーザに知らしめるメロディのような、所定の音を示す音響信号において、可聴域の比較的高い周波数帯域以上(例えば、18kHz以上)の音響信号を用いてアクセスキーを重畳させる。

制御部11は、アクセスキーの音響信号への重畳を開始してから予め決められた期間(例えば、20秒)が経過すると、音響信号に基づく放音、及び音響信号へのアクセスキーの重畳を終了する。すなわち、アクセスキー供給装置10Aは、アクセスキーを供給している期間は放音するが、それ以外の期間は放音しない。

【0035】

端末装置20の制御部21は、アクセスキー供給装置10AによりステップS8の処理で放音された音がマイクロホン24で検出されると、検出された音を示す音響信号をマイクロホン24から取得する(ステップS9)。次に、制御部11は、取得した音響信号からアクセスキーを抽出する(ステップS10)。ここにおいて、制御部21は、アクセスキーとして「K1」を音響信号から抽出する。

制御部21は、アクセスキーを音響信号から抽出したことを契機に、マイクロホン24により検出された音を示す音響信号の取得を終了する。これにより、制御部21が常に音響信号を取得してアクセスキーの抽出を試みる処理を行う場合に比べて、端末装置20の低消費電力化が実現される。また、端末装置20が、自端末装置以外の端末装置用に生成されたアクセスキーを取得してしまう可能性を抑えることができる。逆に言えば、自端末装置20以外の端末装置が、自端末装置20用に生成されたアクセスキーを取得してしまう可能性を抑えることができる。

【0036】

次に、制御部21は、ステップS10の処理で抽出したアクセスキーと、記憶部26に記憶された端末IDとを含むアクセス要求を生成し、生成したアクセス要求を無線通信部23により、応答処理サーバ30宛てに送信する(ステップS11)。ここにおいて、制御部21は、アクセスキーとして「K1」と、端末IDとして「UID001」とを含むアクセス要求を送信する。

【0037】

応答処理サーバ30の制御部31は、通信部32により受信したアクセス要求を取得すると、取得したアクセス要求により端末装置20を認証する(ステップS12)。制御部31は、認証に成功した端末装置20の端末IDを、その認証に用いられたアクセスキーに対応付けて認証DB331に記述する。

ステップS12の処理では、制御部31は、記憶部33に記憶された各キー生成プログラムPRGを実行して、アクセス要求に含まれる端末IDを引数とした変換処理により、アクセスキーを生成する。制御部31は、生成したアクセスキーとアクセス要求に含まれるアクセスキーとが一致すれば、アクセスキーによる第1の認証処理に成功したと判定する。そして、制御部31は、第1の認証処理で一致すると判定したアクセスキーに、認証DB331において、アクセス要求に含まれる端末IDが対応付けられていなければ、端末装置20の認証に成功したと判定する。その際、制御部31は、第1の認証処理において、どのアクセスキー供給装置10に対応するキー生成プログラムPRGを使用して認証に成功したかによって、アクセス要求に含まれるアクセスキーの供給元のアクセスキー供給装置10を特定する。ここにおいて、制御部31は、アクセス要求に含まれるアクセスキーの供給元のアクセスキー供給装置10を、アクセスキー供給装置10Aであると特定する。それ以外の場合は、制御部31は、認証に失敗したと判定し、端末装置20のログインを不許可とする。

【0038】

なお、ステップS12における第1認証処理において、制御部31がキー生成プログラムPRGを実行してアクセスキーを生成しない認証処理を行ってもよい。例えば、応答処理サーバ30が認証の成功と判定する端末IDとアクセスキーとの組み合わせを、そのアクセスキーの供給元であるアクセスキー供給装置10の装置IDに対応付けて、認証データとして記憶部33に記憶しておく。そして、制御部31は、アクセス要求に含まれている端末ID及びアクセスキーの組み合わせが、記憶部33に記憶されている認証データで規定された端末ID及びアクセスキーの組み合わせに一致するか否かを判定する。制御部31は、端末ID及びアクセスキーの双方が一致した場合にのみ、アクセスキーによる認証に成功したと判定する。その際、制御部31は、認証データにおいて、認証に成功した端末ID及びアクセスキーの組み合わせに対応付けられた装置IDに基づいて、アクセスキーの供給元のアクセスキー供給装置10を特定することができる。

【0039】

以上の認証により、応答処理サーバ30は、アクセス要求から復元したアクセスキーにより、端末装置20がアクセスキー供給装置10の放音エリアに位置し、どのアクセスキー供給装置10の放音エリアでアクセスキーを得たかを特定することができる。また、応答処理サーバ30は、1の端末装置20に対して1回だけサービスを提供することができ、1のユーザに同一のサービスを多重に提供しないように制限することができる。

なお、応答処理サーバ30が1のユーザに複数回サービスを提供してもよい場合や、その回数に限りがない場合には、端末IDを用いた認証処理はサービスの提供方法(提供可能回数)に対応した条件に変更されればよい。具体的には、1のユーザに複数回サービスを提供する場合、応答処理サーバ30は、サービスの提供済みの回数又はサービスの提供の残り回数を端末IDに対応付けて管理すればよい。一方、サービスの提供回数に限りがない場合、応答処理サーバ30は認証DB331に端末IDを書き込む処理を省略してもよい。

【0040】

制御部31は、ステップS12の処理で認証に成功したと判定した場合、アクセスキーの供給元であるアクセスキー供給装置10の装置IDに対応付けられたコンテンツデータをコンテンツDB332から取得し、取得したコンテンツデータを、通信部32により端末装置20宛てに送信する(ステップS13)。ここでは、制御部31は、コンテンツDB332においてアクセスキー供給装置10Aの装置ID「MID001」に対応付けられたコンテンツAのコンテンツデータを、端末装置20に送信させる。一方、制御部31は、端末装置20の認証に失敗しログインを許可しないと判定した場合には、ログインを許可しない旨を端末装置20に通知するよう通信部32を制御する。

【0041】

端末装置20の制御部21は、応答処理サーバ30から送信されたコンテンツデータを無線通信部23により受信すると、このコンテンツデータを記憶部26に記憶させたり、UI部22を用いてコンテンツデータの内容を提示したりする(ステップS14)。ここにおいて、端末装置20が受信したコンテンツデータをどのように利用するかについて、本実施形態で特に問わない。

【0042】

以上説明した実施形態では、アクセスキー供給装置10が、端末装置20から端末IDを直接取得し、取得した端末IDを用いてその端末装置20が用いるアクセスキーを生成する。そして、端末装置20は、自端末装置用のアクセスキーと端末IDとを含むアクセス要求を、応答処理サーバ30宛てに送信して、応答処理サーバ30に対しログインを要求する。認証システム1によれば、アクセスキー供給装置10は、端末装置20との情報のやりとりにより、各端末装置20に個別のアクセスキーを供給することができる。よって、認証システム1において、端末装置20からアクセスキー供給装置10への端末IDの供給を助けたり、ユーザ毎に異なるアクセスキーを管理し配信したりするサーバ装置等を別途設ける必要ないから、認証システム1の構成の複雑化を抑えられる。

【0043】

また、応答処理サーバ30は、アクセスキーと端末IDとの組み合わせで認証処理を行い、アクセスキーが正当なものであるか否かを端末IDを用いて判定することにもなるから、アクセスキー単独で認証を行う場合に比べて、認証の精度が高くなる。一例として、仮に、端末装置20が自端末装置以外の端末IDを用いて生成されたアクセスキーを取得した場合であっても、アクセス要求には自端末装置の端末IDを含めることになるので、応答処理サーバ30によりログインは不許可とされる。

更に、音響信号に応じた音が届く放音エリアのみにアクセスキー供給装置10によってアクセスキーが供給されるから、人間が目視で放音エリアが確認可能な手段であるエリア制限手段(つまり、壁やパーテションなどの音を遮音する効果を奏する部材)を用いて、比較的容易にアクセスキーが供給される放音エリアを制限することができる。

【0044】

[変形例]

本発明は、上述した実施形態と異なる形態で実施することが可能である。また、以下に示す変形例は、各々を適宜に組み合わせてもよい。

(変形例1)

上述した実施形態において、アクセスキー供給装置10は、音響透かしの技術を利用して、端末装置20から端末IDを取得していたが、別の手法によって端末装置20から端末IDを取得してもよい。例えば、アクセスキー供給装置10は、赤外線通信方式や、接触式又は非接触式のICチップを用いた通信方式や、近距離無線通信方式等に従って、ネットワークNWを介さずに端末装置20と通信を行って、端末装置20から端末IDを取得してもよい。また、アクセスキー供給装置10は、有線の通信路を介して端末装置20から端末IDを取得してもよい。

また、アクセスキー供給装置10は、ネットワークNW経由で端末装置20と通信して端末IDを取得してもよい。ただし、この場合も、アクセスキー供給装置10及び端末装置20間の情報のやりとりで端末装置20にアクセスキーが供給されるように、ネットワークNWの既存の設備を利用することが好ましい。

【0045】

(変形例2)

上述した実施形態では、アクセスキー供給装置10は、キー生成プログラムPRGを実行し、端末IDを引数とした変換処理により、各端末装置20に個別のアクセスキーを生成していたが、アクセスキーの生成のための具体的処理はこれ以外のものであってもよい。例えば、アクセスキー供給装置10は、記憶部12に記憶されたアクセスキーに、端末ID、又は端末IDに対応した別の情報を付加することにより、端末装置20毎に異なるアクセスキーを生成してもよい。また、アクセスキーが、所定の擬似乱数生成アルゴリズムに従って生成される擬似乱数で表現される場合、この擬似乱数の生成に用いられるシード値(すなわち、擬似乱数を生成するための初期値)を端末IDとしてもよい。この場合、応答処理サーバ30の制御部31は、アクセスキー供給装置10と共通の擬似乱数生成アルゴリズムに従って、シード値を端末IDとして擬似乱数を生成すれば、アクセスキーと端末IDとによる認証を行うことができる。

【0046】

また、アクセスキー供給装置10は、複数の端末装置20で共用されるアクセスキーを予め記憶部26に記憶していて、このアクセスキーを、端末装置20から取得した端末IDで復号可能な方法で暗号化することにより、端末装置20毎に個別のアクセスキーを生成しもよい。例えば、アクセスキー供給装置10は、端末IDを用いて共通鍵方式で生成された暗号鍵により、記憶部26に記憶されたアクセスキーを暗号化する。端末装置20は、音響透かし情報からアクセスキーを取得すると、自端末装置の端末IDを用いてこのアクセスキーを復号する。例えば、端末装置20は、端末IDを用いてアクセスキー供給装置10と共通の共通鍵方式により生成した復号鍵で、アクセスキーを復号する。この場合、アクセス要求に含まれるアクセスキーは、複数の端末装置20で共通することとなるが、アクセスキー供給装置10から端末装置20にアクセスキーが供給される過程では、端末装置20毎にアクセスキーが異なっているので、そのアクセスキーの不正利用の可能性が抑えられる。

この場合において、端末装置20は暗号化されたアクセスキーをアクセス要求に含めておき、応答処理サーバ30が端末IDを用いてアクセスキーを復号してもよい。

要するに、アクセスキー供給装置10は、端末装置20から取得した端末IDを用いて、端末装置20毎に個別のアクセスキーを生成すればよい。これに対し、応答処理サーバ30は、アクセスキー供給装置10でのアクセスキーの生成の手法に対応した手法で、認証を行えばよい。

【0047】

(変形例3)

上述した実施形態において、アクセスキー供給装置10は、端末IDを用いて端末装置20毎に異なるように生成したアクセスキーを、更に、この端末IDで復号可能な方法で暗号化してから、音響透かしにより音響信号に重畳させてもよい。この場合も、アクセスキー供給装置10は、端末IDを用いて共通鍵方式で生成した暗号鍵で、アクセスキーを暗号化するとよい。端末装置20は、暗号化されたアクセスキーを音響信号から抽出すると、抽出したアクセスキーに対し記憶部26に記憶された端末IDを用いて復号処理を施して、アクセスキーを復号する。この場合も、端末装置20は、端末IDを用いてアクセスキー供給装置10と共通の共通鍵方式で生成した復号鍵で、アクセスキーを復号するとよい。

この場合において、端末装置20は暗号化されたアクセスキーをアクセス要求に含めておき、応答処理サーバ30が端末IDを用いてアクセスキーを復号してもよい。

【0048】

本変形例の認証システム1によれば、アクセスキーがそのまま音響透かしにより音に埋め込まれているわけではないので、第三者によって不正にアクセスキーが得られることをより確実に防ぐことができる。また、端末装置20が自端末装置以外の端末装置用に生成されたアクセスキーを取得したとしてもアクセスキーを復号することができない。よって、端末装置20が自端末装置用でないアクセスキーにより応答処理サーバ30宛てにログインを要求することも防止することができる。

【0049】

(変形例4)

上述した実施形態において、アクセスキー供給装置10がネットワークNWに接続する通信インタフェース(通信部)を有し、応答処理サーバ30との通信により、キー生成プログラムPRGのアルゴリズムを更新してもよい。このようにすれば、アクセスキー供給装置10が端末IDを用いて生成するアクセスキーも時間とともに変化させることができるので、アクセスキーが漏洩して不正に利用されることをより確実に抑えられる。

【0050】

(変形例5)

上述した実施形態の認証システム1において、更に、時刻認証が採用されてもよい。この場合、アクセスキー供給装置10及び応答処理サーバ30がそれぞれ、現在時刻を計る計時部を有している。アクセスキー供給装置10は、端末IDを音響透かしにより音響信号に重畳させるときに、自装置の計時部が計る時刻を示す時刻情報も音響透かしにより音響信号に重畳させる。端末装置20は音響信号から抽出した音響透かし情報として、アクセスキーのほかに時刻情報もアクセス要求に含めて、応答処理サーバ30宛てに送信する。応答処理サーバ30は、アクセスキー及び端末IDを用いた認証に加えて、アクセス要求に含まれる時刻情報を用いた時刻認証も行う。具体的には、応答処理サーバ30は、アクセス要求に含まれる時刻情報が示す時刻が、自サーバ装置の計時部が計る時刻と予め決められた時間範囲で合致している(例えば、前後1分間)と判定した場合に、ログインを許可する。一方、応答処理サーバ30は、時刻情報が示す時刻と、自サーバ装置の計時部が計る時刻と上記時間範囲で合致しないと判定した場合、アクセスキー及び端末IDを用いた認証に成功しても、ログインを不許可とする。

このようにすれば、応答処理サーバ30は、不正な方法で事後的に或る端末装置によりアクセスキーが得られることがあっても、この端末装置に対するログインを不許可とすることができる。

【0051】

(変形例6)

上述した各実施形態では、アクセスキー供給装置10はスピーカ14からの放音という方法でアクセスキーを供給していたが、本発明を以下のように変形してもよい。

図9は、本変形例の認証システムの概要を説明する図である。

図9に示すように、ここでは、通信可能エリアをファーストフード店などの飲食店に構成する場合について説明する。飲食店には、図9に示すようなテーブル100及び椅子200が、複数組配置されている。飲食店の客である端末装置20のユーザは、椅子200に着席して、テーブル100に注文品を置き、端末装置20を利用することがある。この飲食店では、入店客に対して、商品の注文時に音響加振器40がテーブル100ひとつあたりに1個ずつ配布される。ユーザは、配布された音響加振器40を自身の利用するテーブル100に装着する。図9に示すように、ユーザは、例えば、テーブル100の裏面の自身に比較的近い位置に音響加振器40を装着する。音響加振器40は、アクセスキー供給装置10の制御の下で、音響加振器40が装着された部材を振動で加振し、この部材からアクセスキーが重畳させられた音響信号が示す音を放音させる。この部材は、ここでは、音響加振器40が装着されたテーブル100であり、当該部材(テーブル100)と音響加振器40とは互いに接触して、一体となって振動する。したがって、この変形例では、テーブル100と音響加振器40とで放音部が構成される。

【0052】

図10は、音響加振器40のハードウェア構成を示すブロック図である。

図10に示すように、音響加振器40は、制御部41と、無線通信部42と、加振部43とを備える。制御部41は、CPUを含む演算装置やメモリを備える制御装置である。演算装置は、メモリに記憶されたプログラムを実行することにより、音響加振器40を制御する。無線通信部42は、無線通信回路やアンテナを備え、後述するアクセスキー供給装置10aと無線通信を行うインタフェースである。加振部43は、制御部41の制御信号に応じた振動を発生させ、発生させた振動を外部に作用させる。

【0053】

図11は、本変形例のアクセスキー供給装置10aのハードウェア構成を示すブロック図である。図11に示すように、アクセスキー供給装置10aは、制御部11と、記憶部12と、無線通信部15とを備える。制御部11及び記憶部12は基本的には上述した各実施形態と同じ構成を有するが、制御部11は音響加振によりアクセスキーを供給するための制御を行う。無線通信部15は、無線通信を行うためのインタフェースであり、ここでは放音エリアに相当するエリアに音響加振に必要な情報を送信する。

【0054】

本変形例のアクセスキー供給装置10aは、音響信号に応じてテーブル100を加振するように音響加振器40を制御する。具体的には、制御部11は、アクセスキーが重畳させられた音響信号を搬送波で変調し、この送信信号を無線通信部15によって送信する。音響加振器40の制御部41は、無線通信部42によってこの送信信号を受信すると、アクセスキーが重畳させられた音響信号を復調する。そして、制御部41は、復調した音響信号が表す音がテーブル100から放音されるように、加振部43に加振させる。椅子200に着席するユーザは、自身の端末装置20をテーブル100の近傍で保持するか、又はテーブル100の上に置いているから、制御部21は、テーブル100から放音されてマイクロホン24により検出された音を表す音響信号を取得することになる。

なお、この変形例において、アクセスキー供給装置10は、無線通信部15によりアクセスキーを音響加振器40宛てに送信することにより、音響加振器40を制御するので、スピーカ14を備えていなくてよい。

【0055】

本変形例の認証システムによれば、アクセスキーが供給されるエリアが、例えばテーブル100の近傍に制限されることになる。つまり、テーブル100付近にいるユーザの端末装置20のみがアクセスキーを取得することができ、テーブル100を利用する者、すなわち、商品を注文した者に絞ってサービスを提供することができる。これにより、テーブル100付近にいない、単に店舗に立ち入ったユーザに対してはアクセスキーを提供しないようにすることもできるから、サービスを提供するエリアを更に制限することが可能となり、併せて商品の販売などの店舗の営業活動の一環として本サービスを提供する場合にも好適であると言える。

【0056】

(変形例7)

上述した変形例6の構成を、テーブル100に音響加振器を装着させたままにし、ユーザが椅子200に着席するタイミングで、その音響加振器が加振を開始する構成としてもよい。

図12は、本変形例の認証システムの概要を説明する図である。本変形例では、ユーザがカウンタで注文して受け取った商品をトレイ300に載せて、自身の席に運んで飲食するという場合を想定する。ここで、トレイ300には、図12に示すように、RFID(Radio Frequency IDentification)素子310が設けられている。RFID素子310は、トレイ300に設けられたことを識別する情報があらかじめ書き込まれている。

【0057】

図13は、音響加振器40aのハードウェア構成を示すブロック図である。

図13に示すように、音響加振器40aは、制御部41と、無線通信部42と、加振部43と、読取部44とを備える。このうち制御部41、無線通信部42及び加振部43の構成は、変形例6と同じである。読取部44は、いわゆるRFIDリーダであり、RFID素子310に書き込まれた情報を読み取る。

【0058】

音響加振器40aにおいては、誰も椅子200に着席しないときなど、トレイ300が付近にないときには、無線通信部42を停止させた状態で、読取部44がRFID素子310の情報の読み取りを試みる。やがて、ユーザがトレイ300をテーブル100に置き、読取部44がトレイ300のRFID素子310の情報を読み取ると、その情報を読み取ったことを示す読取信号を制御部41に出力する。制御部41は、読取信号を受け取ったことを契機に、ユーザがテーブル100の利用を開始し、そのテーブル100に装着された音響加振器40aの加振が可能になったため、音響加振器40aによる加振を開始することを、無線通信部42によってアクセスキー供給装置10aに通知する。アクセスキー供給装置10aの制御部11は、無線通信部15によってこの通知を受信したことを契機に、アクセスキーを重畳させた音響信号に応じてテーブル100を加振するよう音響加振器40aを制御する。

やがて、ユーザがトレイ300を持って離席すると、制御部41は、読取部44によりRFID素子310が読み取られなくなり読取信号が供給されなくなるから、これを契機にユーザが椅子200に着席していないと判断する。そして、制御部41は、無線通信部42による無線通信を停止させて、読取部44に読み取りを行わせないよう制御する。

【0059】

以上の構成により、アクセスキー供給装置10aは、ユーザが音響加振器40aのオンオフ操作なしに、必要な場合にのみアクセスキーを供給することができる。これにより、テーブル100に着席したものの、注文した商品を載せたトレイ300をテーブル100に置いていないなど、アクセスキーを配布する必要のない場合に、音響加振器40aがテーブル100を加振しないで済むから、音響加振器40aの低消費電力化を期待することができる。また、トレイ300を利用しない者、つまり、商品を注文せずサービス提供の対象でない者が本サービスを利用する可能性を、より一層減らすことができ、サービスが提供されるエリアを更に制限することが可能となる。

なお、本変形例において、音響加振器40aの音響加振のオンオフをRFID素子310及び読取部44を用いて切り替えていたが、例えば、赤外線通信方式や、接触式又は非接触式のICチップを用いた通信方式や、近距離無線通信方式などで実現してもよい。また、ユーザが手動で音響加振器40aの音響加振のオンオフを切り替える構成であってもよい。また、本変形例においても、商品を注文した者に対して音響加振器40aが配布されてもよい。また、本変形例では、トレイ300にRFID素子310が設けられていたが、他の持ち運び可能な部材に設けられてもよい。

【0060】

(変形例8)

上述した各実施形態において、音を検出する検出部はマイクロホンであり、音響透かしにより情報が重畳させられた音響信号が示す音を放音する放音部はスピーカであった。この場合、マイクロホンは気体(より具体的には、空気)の振動である音を検出するものであり、スピーカは気体(より具体的には、空気)の振動である音を放音するものである。これに対し、検出部/放音部は、固体や液体の振動を検出/放音するものであってもよい。このとき、放音部は、外部に振動を与える振動子と、この振動子により振動させられる媒体とにより実現される。すなわち、振動子は、部材に弾性波を伝搬させることで音を放音させる。一方、検出部は、例えば振動ピックアップ(振動検出子)であり、部材を伝搬する弾性波である音を検出する。

このような検出部/放音部の構成であっても、音響信号が音響透かし情報の周波数成分を含んでいれば、端末装置20が音響信号から音響透かし情報を抽出し、この音響透かし情報を用いて各種処理を実行することができる。

【0061】

(変形例9)

本発明の端末装置は、スマートフォン以外の端末であってもよく、例えば、携帯電話機やタブレット端末、PDA(Personal Digital Assistant)、モバイルコンピュータ、ゲーム機、デジタルサイネージなどの、種々の端末装置に本発明を適用することもできる。

また、応答処理サーバ30は、コンテンツデータを送信するための応答処理を実行するものに限らず、認証結果に応じて端末装置20に対し何らかの応答処理を実行するものであればよい。

【0062】

また、アクセスキー供給装置10が放音エリアを形成する場所は、端末装置20に対して応答処理サーバ30のサービスを提供する場所であれば、どこでもよい。例えば、駅構内、ホテルやオフィスのロビーなどの不特定多数の人物が出入りする場所に、アクセスキー供給装置10が設置されてもよい。また、会社、工場及び住宅等の特定の人物が出入りする場所で、当該特定の人物の各々に個別のサービスを提供するために、アクセスキー供給装置10が設置されてもよい。

また、上述した実施形態において、アクセスキー供給装置10は、アクセスキーを供給している期間は放音するが、それ以外の期間は放音しなかったが、アクセスキーを供給しない期間も放音してもよい。例えば、アクセスキー供給装置10は、音響信号に基づいてBGM(Background music)等の音を継続して放音し、端末IDを取得したことを契機に、音響透かしによりアクセスキーをこの音響信号に重畳させて放音してもよい。

【0063】

上述した各実施形態におけるアクセスキー供給装置10の制御部11や、端末装置20の制御部21、応答処理サーバ30の制御部31によって実行されるプログラムは、磁気記録媒体(磁気テープ、磁気ディスク(HDD、FD)など)、光記録媒体(光ディスク(CD、DVD)など)、光磁気記録媒体、半導体メモリなどのコンピュータ読み取り可能な記録媒体に記録した状態で提供し得る。また、インターネットのようなネットワーク経由でダウンロードさせることも可能である。

【符号の説明】

【0064】

1…認証システム、10,10A,10B、10a…アクセスキー供給装置、100…テーブル、11…制御部、111…音響信号取得部、112…抽出部、113…ID取得部、114…生成部、115…重畳部、116…放音制御部、12…記憶部、13…マイクロホン、14…スピーカ、15…無線通信部、20…端末装置、200…椅子、21…制御部、211…重畳部、212…放音制御部、213…音響信号取得部、214…抽出部、215…アクセス制御部、22…UI部、23…無線通信部、24…マイクロホン、25…スピーカ、26…記憶部、30…応答処理サーバ、300…トレイ、31…制御部、311…要求取得部、312…認証部、313…応答処理部、32…通信部、33…記憶部、331…認証DB、332…コンテンツDB、40,40a…音響加振器、41…制御部、42…無線通信部、43…加振部、44…読取部

【技術分野】

【0001】

本発明は、アクセスキーによる認証に関する。

【背景技術】

【0002】

公衆無線LANなどと呼ばれる接続サービスでは、接続サービスが提供されるエリア内で通信接続に必要な情報がユーザの端末装置に供給される。特許文献1は、通信接続に必要な設定情報をユーザの通信装置に供給するための仕組みとして、アクセスポイントが赤外LED発光部を点滅させ、この発光光を通信装置のデジタルカメラで撮影することにより、アクセスポイントとの接続に必要な設定情報(WEP(Wired Equivalent Privacy)キー等の共通鍵情報)を通信装置が得ることを開示している。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2007−110274号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に記載された発明のように、複数ユーザの端末装置で共用されるアクセスキーが、これら複数の端末装置により取得可能な方法で供給されると、不正利用者の端末装置によってもアクセスキーが取得可能となり、通信のセキュリティ上の問題が懸念される。ところで、複数の端末装置で共用されるアクセスキーを用いた認証技術よりも、端末装置毎に個別に用意されたアクセスキーを用いた認証技術の方が、セキュリティ上の問題の改善においては好ましいと一般的には考えられている。しかしながら、特許文献1に記載の発明は、通信装置と、その通信装置だけが通信接続に用いることができる設定情報とを関連付けるための構成を備えておらず、通信装置毎に個別の設定情報により各通信装置の正当性を認証することはできない。

そこで、本発明の目的は、端末装置毎に個別のアクセスキーを正当な端末装置に供給して、供給したアクセスキーにより各端末装置の正当性を認証できるようにすることである。

【課題を解決するための手段】

【0005】

上述した課題を解決するため、本発明のアクセスキー供給装置は、端末装置から当該端末装置を識別する端末IDを取得するID取得部と、前記ID取得部により取得された端末IDが示す端末装置がサーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部とを備えることを特徴とする。

【0006】

本発明のアクセスキー供給装置において、前記生成部は、前記ID取得部により取得された端末IDを用いた変換処理により、当該端末IDが示す端末装置が用いる前記アクセスキーを生成してもよい。

本発明のアクセスキー供給装置において、前記生成部は、前記ID取得部により取得された端末IDで復号可能な方法で暗号化した前記アクセスキーを生成してもよい。

【0007】

本発明のアクセスキー供給装置において、前記端末装置により放音された音を示す音響信号であって音響透かしにより前記端末IDが重畳させられた音響信号を取得する音響信号取得部と、前記音響信号取得部が取得した音響信号から前記端末IDを抽出する抽出部とを備え、前記ID取得部は、前記抽出部により抽出された端末IDを取得してもよい。

【0008】

本発明の認証システムは、アクセスキー供給装置とサーバ装置とを備え、前記アクセスキー供給装置は、端末装置から当該端末装置を識別する端末IDを取得するID取得部と、前記ID取得部により取得された端末IDが示す端末装置が前記サーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部とを有し、前記サーバ装置は、前記放音制御部の制御により放音された音を示す音響信号から前記端末装置により抽出されたアクセスキーと、当該アクセスキーの生成に用いられた端末IDとを含むアクセス要求を、当該端末装置との通信により取得する要求取得部と、前記要求取得部が取得したアクセス要求に含まれるアクセスキーと端末IDとにより、前記端末装置を認証する認証部とを有することを特徴とする。

【発明の効果】

【0009】

本発明によれば、端末装置毎に個別のアクセスキーを正当な端末装置に供給して、供給したアクセスキーにより各端末装置の正当性を認証できるようにすることができる。

【図面の簡単な説明】

【0010】

【図1】認証システムの全体構成を示す図。

【図2】アクセスキー供給装置のハードウェア構成を示すブロック図。

【図3】端末装置のハードウェア構成を示すブロック図。

【図4】応答処理サーバのハードウェア構成を示すブロック図。

【図5】認証DBのデータ構造を示す図。

【図6】コンテンツDBのデータ構造を示す図。

【図7】認証システムの機能的構成を示す機能ブロック図。

【図8】認証システムにおける処理の流れを示すシーケンスチャート。

【図9】認証システムの概要を説明する図。

【図10】音響加振器のハードウェア構成を示すブロック図。

【図11】アクセスキー供給装置のハードウェア構成を示すブロック図。

【図12】認証システムの概要を説明する図。

【図13】音響加振器のハードウェア構成を示すブロック図。

【発明を実施するための形態】

【0011】

以下、図面を参照しつつ本発明の実施形態を説明する。

図1は、認証システム1の全体構成を示す図である。

認証システム1は、アクセスキー供給装置10と、端末装置20と、応答処理サーバ30とを備え、応答処理サーバ30により端末装置20のユーザにサービスが提供される通信システムである。アクセスキー供給装置10は、ここではカフェやレストラン、商店などの不特定多数の人物が出入りしうる店舗に設定される。アクセスキー供給装置10は、自アクセスキー供給装置が設置された店舗の敷地内を放音エリアとし、この放音エリアにおいて放音する。本実施形態では、アクセスキー供給装置10のうちアクセスキー供給装置10A,10Bについて説明する。アクセスキー供給装置10Aは、店舗Aに設置され、店舗Aの敷地内に放音エリアを形成する。アクセスキー供給装置10Bは、店舗Bに設置され、店舗Bの敷地内に放音エリアを形成する。

【0012】

端末装置20は、ここではスマートフォンであり、店舗の顧客となりうるユーザによって携帯される。応答処理サーバ30は、アクセスキー供給装置10により形成された放音エリア内に進入したユーザに対し、端末装置20経由でサービスを提供するサーバ装置である。本実施形態では、応答処理サーバ30は、ユーザが利用可能なクーポンや広告などのコンテンツを端末装置20経由で提供するための処理を実行するサーバ装置である。端末装置20と応答処理サーバ30とは、ネットワークNW経由で通信可能に接続されている。ネットワークNWは、ここでは、移動体通信網、ゲートウェイ及びインターネットを含む通信網である。

【0013】

図2は、アクセスキー供給装置10のハードウェア構成を示すブロック図である。図2に示すように、アクセスキー供給装置10は、制御部11と、記憶部12と、マイクロホン13と、スピーカ14とを備える。

制御部11は、CPU(Central Processing Unit)、ROM(Read Only Memory)及びRAM(Random Access Memory)を有するマイクロプロセッサを備える。CPUは、ROMや記憶部12に記憶されたプログラムをRAMに読み出して実行することにより、アクセスキー供給装置10の各部を制御する。例えば、制御部11は、端末装置20が応答処理サーバ30にログインするために用いるアクセスキー(例えば、IDやパスワード)を生成したり、生成したアクセスキーを各端末装置20に供給したりするための制御を行う。

【0014】

記憶部12は、例えばEEPROM(Electronically Erasable and Programmable Read Only Memory)を備える記憶装置である。記憶部12は、制御部11で実行されるプログラムとして、端末装置20が応答処理サーバ30にログインするために用いるアクセスキーを生成するためのキー生成プログラムPRGを記憶する。キー生成プログラムPRGは、端末装置20を識別する端末IDを用いた変換処理により、端末装置20毎に個別キーを生成するためのアルゴリズムが定められたプログラムである。ここにおいて、変換処理は、端末IDを引数とした予め決められた関数によって個別キーを得るための演算処理である。キー生成プログラムPRGは、端末IDが異なればアクセスキーも異なるように、言い換えれば、各端末装置20に固有のアクセスキーが生成されるように、そのアルゴリズムが定められている。

【0015】

マイクロホン13は、制御部11と電気的に接続され、音を検出する検出部であり、検出したアクセスキー供給装置10周辺の音を示す音響信号を制御部11に出力する。この音響信号は、例えば、音波形を表すアナログ形式の波形信号である。アナログ形式の音響信号は、制御部11においてサンプリングされてデジタル形式の音響信号に変換される。

スピーカ14は、制御部11により出力された音響信号が示す音を放音する放音部である。上述した放音エリアは、スピーカ14からの音が届くエリアであるが、本実施形態では、端末装置20は放音エリア内において放音された音に埋め込まれた音響透かし情報を復元できるものとする。

【0016】

図3は、端末装置20のハードウェア構成を示すブロック図である。図3に示すように、端末装置20は、制御部21と、UI(User Interface)部22と、無線通信部23と、マイクロホン24と、スピーカ25と、記憶部26とを備える。

制御部21は、CPU、ROM及びRAMを有するマイクロプロセッサを備える。CPUは、ROMや記憶部26に記憶されたプログラムをRAMに読み出して実行することにより、端末装置20の各部を制御する。UI部22は、例えばタッチパネルを備え、ユーザからの操作を受け付けるとともに、画像や音により情報を報知する。無線通信部23は、無線通信回路やアンテナを備え、ネットワークNWに接続するためのインタフェースである。マイクロホン24は、制御部21と電気的に接続され、音を検出する検出部であり、検出した音を示す音響信号を制御部21に出力する。マイクロホン24は、受話音声や端末装置20周辺の音を示す音響信号を制御部21に出力する。この音響信号は、例えば、音波形を表すアナログ形式の波形信号である。アナログ形式の音響信号は、制御部21においてサンプリングされてデジタル形式の音響信号に変換される。スピーカ25は、送話音声などを放音する。記憶部26は、例えばEEPROMを備え、制御部21が実行するプログラムのほか、端末IDを記憶する。端末IDは、例えば、端末装置20に割り当てられた電話番号やSIM(Subscriber Identity Module)カードから特定される識別情報等であってもよい。

【0017】

図4は、応答処理サーバ30のハードウェア構成を示すブロック図である。図4に示すように、応答処理サーバ30は、制御部31と、通信部32と、記憶部33とを備える。

制御部31は、CPU、ROM及びRAMを有するマイクロプロセッサを備える。CPUは、ROMや記憶部33に記憶されたプログラムをRAMに読み出して実行することにより、応答処理サーバ30の各部を制御する。通信部32は、ネットワークNWに接続するためのインタフェースである。記憶部33は、例えばハードディスク装置を備え、制御部31が実行するプログラムのほか、認証DB(Data Base)331及びコンテンツDB332を記憶している。記憶部33は、制御部31が実行するプログラムとして、各アクセスキー供給装置10と共通するアルゴリズムが定められたキー生成プログラムPRGをそれぞれ記憶している。

【0018】

図5は、認証DB331のデータ構造を示す図である。

認証DB331は、「装置ID」と「端末ID」という各情報を対応付けたデータデーブルである。装置IDは、アクセスキー供給装置10を識別する識別情報である。ここでは、アクセスキー供給装置10Aの装置IDを「MID001」とし、アクセスキー供給装置10Bの装置IDを「MID002」とする。認証DB331の端末IDは、各装置IDに対応付けて認証DB331に書き込まれている。認証DB331の端末IDは、応答処理サーバ30にアクセス要求を送信した端末装置20のうち、認証に成功しログインが許可された端末装置20を示す端末IDである。よって、応答処理サーバ30における認証開始前は、認証DB331に端末IDは記述されていない。

【0019】

図6は、コンテンツDB332のデータ構造を示す図である。

図6に示すように、コンテンツDB332は、「装置ID」と「コンテンツデータ」という各情報を対応付けたデータ構造である。装置IDは、認証DB331に記述された装置IDと共通する。コンテンツデータは、ここでは、端末装置20に提供される対象となるコンテンツが格納された、例えばURL(Uniform Resource Locator)等の格納アドレスである。この格納アドレスに格納されるコンテンツは、例えば広告やクーポン等であるが、どのようなコンテンツが格納されていてもよい。例えば、装置ID「MID001」に対応付けられたコンテンツAは、店舗Aに関するコンテンツ(例えば、店舗Aで使用できるクーポン)を示し、装置ID「MID002」に対応付けられたコンテンツBは、店舗Bに関するコンテンツ(例えば、店舗Bで行われるセールの広告)を示す。

なお、応答処理サーバ30において、コンテンツDB332にコンテンツそのものが格納されていてもよい。

次に、認証システム1の機能的構成を説明する。

【0020】

図7は、認証システム1の機能的構成を示す機能ブロック図である。まず、端末装置20及びアクセスキー供給装置10の機能的構成を説明する。端末装置20の制御部21は、プログラムを実行することにより、重畳部211と、放音制御部212と、音響信号取得部213と、抽出部214と、アクセス制御部215とに相当する機能を実現する。アクセスキー供給装置10の制御部11は、プログラムを実行することにより、音響信号取得部111と、抽出部112と、ID取得部113と、生成部114と、重畳部115と、放音制御部116とに相当する機能を実現する。

【0021】

重畳部211は、記憶部26に記憶された端末IDを音響透かしにより音響信号に重畳させる。重畳部211は、例えばM系列やGold系列などの拡散符号を用いたり、OFDM(Orthogonal Frequency-Division Multiplexing)変調を用いたりして、端末IDを音響信号に重畳させる。

放音制御部212は、重畳部211が音響透かしにより端末IDを重畳させた音響信号が示す音を、スピーカ25に放音させる。

【0022】

音響信号取得部111は、放音制御部212の制御によりスピーカ25により放音された音を示す音響信号を取得する。ここにおいて、音響信号取得部111は、マイクロホン13により検出された音を示す音響信号を取得する。

抽出部112は、音響信号取得部111が取得した音響信号から、音響透かしにより重畳させられた端末IDを抽出する。抽出部112は、重畳部211における音響透かしの重畳方法に対応した方法で端末IDを抽出する。例えば、抽出部112は、例えばHPF(High Pass Filter)を備え、このHPFを用いたフィルタリング処理を施す。

【0023】

ID取得部113は、抽出部112により抽出された端末IDを取得する。このようにID取得部113は、音響透かしの技術を利用して、端末装置20を示す端末IDをその端末装置20から取得する。ここにおいて、ID取得部113は、端末装置20及びアクセスキー供給装置10以外の外部装置を経由せずに、端末装置20から直接端末IDを取得することとなる。

【0024】

生成部114は、ID取得部113により取得された端末IDが示す端末装置20が応答処理サーバ30にログインするために用いるアクセスキーを、ID取得部113が取得した端末IDを用いて生成する。ここにおいて、生成部114は、記憶部12に記憶されたキー生成プログラムPRGを実行して、ID取得部113が取得した端末IDを引数とした変換処理により、この端末IDが示す端末装置20が用いるアクセスキーを生成する。

【0025】

重畳部115は、生成部114により生成されたアクセスキーを音響透かしにより音響信号に重畳させる。重畳部115は、重畳部211と同じ手法で音響信号にアクセスキーを重畳させればよい。ここにおいて、アクセスキーが重畳させられる音響信号は、放音エリアで放音される音を示す音響信号である。

放音制御部116は、重畳部115が音響透かしによりアクセスキーを重畳させた音響信号が示す音を、スピーカ14に放音させる。

【0026】

音響信号取得部213は、放音制御部116の制御によりスピーカ14により放音された音を示す音響信号を取得する。ここにおいて、音響信号取得部213は、マイクロホン24により検出された音を示す音響信号を取得する。

抽出部214は、音響信号取得部213が取得した音響信号から、音響透かしにより重畳させられたアクセスキーを抽出する。抽出部214は、重畳部115における音響透かしの重畳方法に対応した方法で、アクセスキーを抽出する。

アクセス制御部215は、抽出部214が抽出したアクセスキーに応じて、応答処理サーバ30にログインを要求するための制御を行う。具体的には、アクセス制御部215は、抽出部214が抽出したアクセスキーと記憶部26から取得した端末IDとを含むアクセス要求を、無線通信部23により応答処理サーバ30宛てに送信する。

次に、応答処理サーバ30の機能的構成を説明する。

【0027】

応答処理サーバ30の制御部31は、プログラムを実行することにより、要求取得部311と、認証部312と、応答処理部313とに相当する機能を実現する。

要求取得部311は、端末装置20により送信されたアクセス要求を、端末装置20との通信により通信部32から取得する。

【0028】

認証部312は、要求取得部311が取得したアクセス要求により、アクセス要求の送信元の端末装置20を、以下の第1及び第2の認証処理によって認証する。まず、認証部312は、アクセス要求に含まれるアクセスキーによる第1の認証処理を行う。例えば、認証部312は、記憶部33に記憶されたキー生成プログラムPRGを実行して、アクセス要求に含まれる端末IDを引数とした変換処理により、アクセスキーを生成する。認証部312は、生成したアクセスキーとアクセス要求に含まれるアクセスキーとが一致すれば、アクセスキーによる第1の認証処理に成功したと判定する。第2の認証処理として、認証部312は、認証DB331において、第1の認証処理で一致すると判定したアクセスキーを供給したアクセスキー供給装置10の装置IDに、アクセス要求に含まれていた端末IDが対応付けられているか否かを判断する。認証部312は、アクセスキーの供給元のアクセスキー供給装置10の装置IDに、アクセス要求に含まれる端末IDが対応付けられていなければ、第2の認証処理に成功したと判定する。認証部312は、認証に成功した端末装置20の端末IDを、その認証に用いられたアクセスキーに対応付けて認証DB331に新たに書き込む。

【0029】

応答処理部313は、アクセス要求の送信元である端末装置20に対し、認証部312による認証結果に応じた応答処理を実行する。ここにおいて、応答処理部313は、端末装置20の認証に成功しログインを許可すると判定した場合には、アクセスキーの供給元のアクセスキー供給装置10の装置IDに対応付けられたコンテンツデータを参照し、コンテンツDB332から取得したコンテンツデータ(ここでは、URL)を端末装置20宛てに送信するよう、通信部32を制御する。一方、応答処理部313は、端末装置20の認証に失敗しログインを許可しないと判定した場合には、ログインを許可しない旨を端末装置20に通知するよう、通信部32を制御する。

次に、認証システム1の動作を説明する。

【0030】

図8は、認証システム1における処理の流れを示すシーケンスチャートである。以下、アクセスキー供給装置10Aの動作を例に挙げて説明する。また、端末装置20は、端末IDとして「UID001」が割り当てられた端末装置である。

アクセスキー供給装置10Aの制御部11は、マイクロホン13により検出された音を示す音響信号を取得し、音響信号から端末IDの抽出を試みる動作を継続して繰返し行う。一方、端末装置20のユーザは、端末装置20に対して、応答処理サーバ30からコンテンツデータの提供を受けるためのアプリケーションプログラムを実行させておく。

【0031】

端末装置20のユーザは、アクセスキー供給装置10Aにより形成される放音エリア内で、UI部22を操作してコンテンツデータの提供を受けるための指示を、端末装置20に対して行う。この指示を契機に、制御部21は、記憶部26に記憶された端末ID(ここでは、「UID001」)を読み出す(ステップS1)。次に、制御部21は、音響透かしにより端末IDを音響信号に重畳させ(ステップS2)、端末IDが重畳させられた音響信号が示す音をスピーカ14に放音させる(ステップS3)。制御部21は、端末IDが重畳させられた音響信号が示す音の放音を開始させたことを契機に、マイクロホン24により検出された音を示す音響信号を取得して、取得した音響信号からアクセスキーの抽出を試みる処理を開始する。

ここにおいて、制御部21は、どのような音を示す音響信号に端末IDを重畳させてもよい。例えば、制御部21は、アクセスキー供給装置10Aへの端末IDの提供をユーザに知らしめるメロディのように、所定の音を示す音響信号において、可聴域の比較的高い周波数帯域以上(例えば、18kHz以上)の音響信号を用いて端末IDを重畳させる。

【0032】

アクセスキー供給装置10Aの制御部11は、端末装置20によりステップS3の処理で放音された音がマイクロホン13で検出されると、検出された音を示す音響信号をマイクロホン13から取得する(ステップS4)。次に、制御部11は、取得した音響信号から端末IDを抽出してこの端末IDを取得する(ステップS5)。ここにおいて、制御部21は、端末IDとして「UID001」を音響信号から取得する。

【0033】

次に、制御部11は、キー生成プログラムPRGを実行し、ステップS5の処理で取得した端末IDを引数とした変換処理によりアクセスキーを生成する(ステップS6)。ここにおいて、制御部11は、「UID001」である端末IDを用いて、アクセスキーとして「K1」を生成する。

【0034】

次に、制御部11は、ステップS6の処理で生成したアクセスキーを、音響透かしにより音響信号に重畳させ(ステップS7)、このアクセスキーが重畳させられた音響信号が示す音をスピーカ14に放音させる(ステップS8)。

ここにおいて、制御部11は、どのような音を示す音響信号にアクセスキーを重畳させてもよい。例えば、端末装置20にアクセスキーを供給することをユーザに知らしめるメロディのような、所定の音を示す音響信号において、可聴域の比較的高い周波数帯域以上(例えば、18kHz以上)の音響信号を用いてアクセスキーを重畳させる。

制御部11は、アクセスキーの音響信号への重畳を開始してから予め決められた期間(例えば、20秒)が経過すると、音響信号に基づく放音、及び音響信号へのアクセスキーの重畳を終了する。すなわち、アクセスキー供給装置10Aは、アクセスキーを供給している期間は放音するが、それ以外の期間は放音しない。

【0035】

端末装置20の制御部21は、アクセスキー供給装置10AによりステップS8の処理で放音された音がマイクロホン24で検出されると、検出された音を示す音響信号をマイクロホン24から取得する(ステップS9)。次に、制御部11は、取得した音響信号からアクセスキーを抽出する(ステップS10)。ここにおいて、制御部21は、アクセスキーとして「K1」を音響信号から抽出する。

制御部21は、アクセスキーを音響信号から抽出したことを契機に、マイクロホン24により検出された音を示す音響信号の取得を終了する。これにより、制御部21が常に音響信号を取得してアクセスキーの抽出を試みる処理を行う場合に比べて、端末装置20の低消費電力化が実現される。また、端末装置20が、自端末装置以外の端末装置用に生成されたアクセスキーを取得してしまう可能性を抑えることができる。逆に言えば、自端末装置20以外の端末装置が、自端末装置20用に生成されたアクセスキーを取得してしまう可能性を抑えることができる。

【0036】

次に、制御部21は、ステップS10の処理で抽出したアクセスキーと、記憶部26に記憶された端末IDとを含むアクセス要求を生成し、生成したアクセス要求を無線通信部23により、応答処理サーバ30宛てに送信する(ステップS11)。ここにおいて、制御部21は、アクセスキーとして「K1」と、端末IDとして「UID001」とを含むアクセス要求を送信する。

【0037】

応答処理サーバ30の制御部31は、通信部32により受信したアクセス要求を取得すると、取得したアクセス要求により端末装置20を認証する(ステップS12)。制御部31は、認証に成功した端末装置20の端末IDを、その認証に用いられたアクセスキーに対応付けて認証DB331に記述する。

ステップS12の処理では、制御部31は、記憶部33に記憶された各キー生成プログラムPRGを実行して、アクセス要求に含まれる端末IDを引数とした変換処理により、アクセスキーを生成する。制御部31は、生成したアクセスキーとアクセス要求に含まれるアクセスキーとが一致すれば、アクセスキーによる第1の認証処理に成功したと判定する。そして、制御部31は、第1の認証処理で一致すると判定したアクセスキーに、認証DB331において、アクセス要求に含まれる端末IDが対応付けられていなければ、端末装置20の認証に成功したと判定する。その際、制御部31は、第1の認証処理において、どのアクセスキー供給装置10に対応するキー生成プログラムPRGを使用して認証に成功したかによって、アクセス要求に含まれるアクセスキーの供給元のアクセスキー供給装置10を特定する。ここにおいて、制御部31は、アクセス要求に含まれるアクセスキーの供給元のアクセスキー供給装置10を、アクセスキー供給装置10Aであると特定する。それ以外の場合は、制御部31は、認証に失敗したと判定し、端末装置20のログインを不許可とする。

【0038】

なお、ステップS12における第1認証処理において、制御部31がキー生成プログラムPRGを実行してアクセスキーを生成しない認証処理を行ってもよい。例えば、応答処理サーバ30が認証の成功と判定する端末IDとアクセスキーとの組み合わせを、そのアクセスキーの供給元であるアクセスキー供給装置10の装置IDに対応付けて、認証データとして記憶部33に記憶しておく。そして、制御部31は、アクセス要求に含まれている端末ID及びアクセスキーの組み合わせが、記憶部33に記憶されている認証データで規定された端末ID及びアクセスキーの組み合わせに一致するか否かを判定する。制御部31は、端末ID及びアクセスキーの双方が一致した場合にのみ、アクセスキーによる認証に成功したと判定する。その際、制御部31は、認証データにおいて、認証に成功した端末ID及びアクセスキーの組み合わせに対応付けられた装置IDに基づいて、アクセスキーの供給元のアクセスキー供給装置10を特定することができる。

【0039】

以上の認証により、応答処理サーバ30は、アクセス要求から復元したアクセスキーにより、端末装置20がアクセスキー供給装置10の放音エリアに位置し、どのアクセスキー供給装置10の放音エリアでアクセスキーを得たかを特定することができる。また、応答処理サーバ30は、1の端末装置20に対して1回だけサービスを提供することができ、1のユーザに同一のサービスを多重に提供しないように制限することができる。

なお、応答処理サーバ30が1のユーザに複数回サービスを提供してもよい場合や、その回数に限りがない場合には、端末IDを用いた認証処理はサービスの提供方法(提供可能回数)に対応した条件に変更されればよい。具体的には、1のユーザに複数回サービスを提供する場合、応答処理サーバ30は、サービスの提供済みの回数又はサービスの提供の残り回数を端末IDに対応付けて管理すればよい。一方、サービスの提供回数に限りがない場合、応答処理サーバ30は認証DB331に端末IDを書き込む処理を省略してもよい。

【0040】

制御部31は、ステップS12の処理で認証に成功したと判定した場合、アクセスキーの供給元であるアクセスキー供給装置10の装置IDに対応付けられたコンテンツデータをコンテンツDB332から取得し、取得したコンテンツデータを、通信部32により端末装置20宛てに送信する(ステップS13)。ここでは、制御部31は、コンテンツDB332においてアクセスキー供給装置10Aの装置ID「MID001」に対応付けられたコンテンツAのコンテンツデータを、端末装置20に送信させる。一方、制御部31は、端末装置20の認証に失敗しログインを許可しないと判定した場合には、ログインを許可しない旨を端末装置20に通知するよう通信部32を制御する。

【0041】

端末装置20の制御部21は、応答処理サーバ30から送信されたコンテンツデータを無線通信部23により受信すると、このコンテンツデータを記憶部26に記憶させたり、UI部22を用いてコンテンツデータの内容を提示したりする(ステップS14)。ここにおいて、端末装置20が受信したコンテンツデータをどのように利用するかについて、本実施形態で特に問わない。

【0042】

以上説明した実施形態では、アクセスキー供給装置10が、端末装置20から端末IDを直接取得し、取得した端末IDを用いてその端末装置20が用いるアクセスキーを生成する。そして、端末装置20は、自端末装置用のアクセスキーと端末IDとを含むアクセス要求を、応答処理サーバ30宛てに送信して、応答処理サーバ30に対しログインを要求する。認証システム1によれば、アクセスキー供給装置10は、端末装置20との情報のやりとりにより、各端末装置20に個別のアクセスキーを供給することができる。よって、認証システム1において、端末装置20からアクセスキー供給装置10への端末IDの供給を助けたり、ユーザ毎に異なるアクセスキーを管理し配信したりするサーバ装置等を別途設ける必要ないから、認証システム1の構成の複雑化を抑えられる。

【0043】

また、応答処理サーバ30は、アクセスキーと端末IDとの組み合わせで認証処理を行い、アクセスキーが正当なものであるか否かを端末IDを用いて判定することにもなるから、アクセスキー単独で認証を行う場合に比べて、認証の精度が高くなる。一例として、仮に、端末装置20が自端末装置以外の端末IDを用いて生成されたアクセスキーを取得した場合であっても、アクセス要求には自端末装置の端末IDを含めることになるので、応答処理サーバ30によりログインは不許可とされる。

更に、音響信号に応じた音が届く放音エリアのみにアクセスキー供給装置10によってアクセスキーが供給されるから、人間が目視で放音エリアが確認可能な手段であるエリア制限手段(つまり、壁やパーテションなどの音を遮音する効果を奏する部材)を用いて、比較的容易にアクセスキーが供給される放音エリアを制限することができる。

【0044】

[変形例]

本発明は、上述した実施形態と異なる形態で実施することが可能である。また、以下に示す変形例は、各々を適宜に組み合わせてもよい。

(変形例1)

上述した実施形態において、アクセスキー供給装置10は、音響透かしの技術を利用して、端末装置20から端末IDを取得していたが、別の手法によって端末装置20から端末IDを取得してもよい。例えば、アクセスキー供給装置10は、赤外線通信方式や、接触式又は非接触式のICチップを用いた通信方式や、近距離無線通信方式等に従って、ネットワークNWを介さずに端末装置20と通信を行って、端末装置20から端末IDを取得してもよい。また、アクセスキー供給装置10は、有線の通信路を介して端末装置20から端末IDを取得してもよい。

また、アクセスキー供給装置10は、ネットワークNW経由で端末装置20と通信して端末IDを取得してもよい。ただし、この場合も、アクセスキー供給装置10及び端末装置20間の情報のやりとりで端末装置20にアクセスキーが供給されるように、ネットワークNWの既存の設備を利用することが好ましい。

【0045】

(変形例2)

上述した実施形態では、アクセスキー供給装置10は、キー生成プログラムPRGを実行し、端末IDを引数とした変換処理により、各端末装置20に個別のアクセスキーを生成していたが、アクセスキーの生成のための具体的処理はこれ以外のものであってもよい。例えば、アクセスキー供給装置10は、記憶部12に記憶されたアクセスキーに、端末ID、又は端末IDに対応した別の情報を付加することにより、端末装置20毎に異なるアクセスキーを生成してもよい。また、アクセスキーが、所定の擬似乱数生成アルゴリズムに従って生成される擬似乱数で表現される場合、この擬似乱数の生成に用いられるシード値(すなわち、擬似乱数を生成するための初期値)を端末IDとしてもよい。この場合、応答処理サーバ30の制御部31は、アクセスキー供給装置10と共通の擬似乱数生成アルゴリズムに従って、シード値を端末IDとして擬似乱数を生成すれば、アクセスキーと端末IDとによる認証を行うことができる。

【0046】

また、アクセスキー供給装置10は、複数の端末装置20で共用されるアクセスキーを予め記憶部26に記憶していて、このアクセスキーを、端末装置20から取得した端末IDで復号可能な方法で暗号化することにより、端末装置20毎に個別のアクセスキーを生成しもよい。例えば、アクセスキー供給装置10は、端末IDを用いて共通鍵方式で生成された暗号鍵により、記憶部26に記憶されたアクセスキーを暗号化する。端末装置20は、音響透かし情報からアクセスキーを取得すると、自端末装置の端末IDを用いてこのアクセスキーを復号する。例えば、端末装置20は、端末IDを用いてアクセスキー供給装置10と共通の共通鍵方式により生成した復号鍵で、アクセスキーを復号する。この場合、アクセス要求に含まれるアクセスキーは、複数の端末装置20で共通することとなるが、アクセスキー供給装置10から端末装置20にアクセスキーが供給される過程では、端末装置20毎にアクセスキーが異なっているので、そのアクセスキーの不正利用の可能性が抑えられる。

この場合において、端末装置20は暗号化されたアクセスキーをアクセス要求に含めておき、応答処理サーバ30が端末IDを用いてアクセスキーを復号してもよい。

要するに、アクセスキー供給装置10は、端末装置20から取得した端末IDを用いて、端末装置20毎に個別のアクセスキーを生成すればよい。これに対し、応答処理サーバ30は、アクセスキー供給装置10でのアクセスキーの生成の手法に対応した手法で、認証を行えばよい。

【0047】

(変形例3)

上述した実施形態において、アクセスキー供給装置10は、端末IDを用いて端末装置20毎に異なるように生成したアクセスキーを、更に、この端末IDで復号可能な方法で暗号化してから、音響透かしにより音響信号に重畳させてもよい。この場合も、アクセスキー供給装置10は、端末IDを用いて共通鍵方式で生成した暗号鍵で、アクセスキーを暗号化するとよい。端末装置20は、暗号化されたアクセスキーを音響信号から抽出すると、抽出したアクセスキーに対し記憶部26に記憶された端末IDを用いて復号処理を施して、アクセスキーを復号する。この場合も、端末装置20は、端末IDを用いてアクセスキー供給装置10と共通の共通鍵方式で生成した復号鍵で、アクセスキーを復号するとよい。

この場合において、端末装置20は暗号化されたアクセスキーをアクセス要求に含めておき、応答処理サーバ30が端末IDを用いてアクセスキーを復号してもよい。

【0048】

本変形例の認証システム1によれば、アクセスキーがそのまま音響透かしにより音に埋め込まれているわけではないので、第三者によって不正にアクセスキーが得られることをより確実に防ぐことができる。また、端末装置20が自端末装置以外の端末装置用に生成されたアクセスキーを取得したとしてもアクセスキーを復号することができない。よって、端末装置20が自端末装置用でないアクセスキーにより応答処理サーバ30宛てにログインを要求することも防止することができる。

【0049】

(変形例4)

上述した実施形態において、アクセスキー供給装置10がネットワークNWに接続する通信インタフェース(通信部)を有し、応答処理サーバ30との通信により、キー生成プログラムPRGのアルゴリズムを更新してもよい。このようにすれば、アクセスキー供給装置10が端末IDを用いて生成するアクセスキーも時間とともに変化させることができるので、アクセスキーが漏洩して不正に利用されることをより確実に抑えられる。

【0050】

(変形例5)

上述した実施形態の認証システム1において、更に、時刻認証が採用されてもよい。この場合、アクセスキー供給装置10及び応答処理サーバ30がそれぞれ、現在時刻を計る計時部を有している。アクセスキー供給装置10は、端末IDを音響透かしにより音響信号に重畳させるときに、自装置の計時部が計る時刻を示す時刻情報も音響透かしにより音響信号に重畳させる。端末装置20は音響信号から抽出した音響透かし情報として、アクセスキーのほかに時刻情報もアクセス要求に含めて、応答処理サーバ30宛てに送信する。応答処理サーバ30は、アクセスキー及び端末IDを用いた認証に加えて、アクセス要求に含まれる時刻情報を用いた時刻認証も行う。具体的には、応答処理サーバ30は、アクセス要求に含まれる時刻情報が示す時刻が、自サーバ装置の計時部が計る時刻と予め決められた時間範囲で合致している(例えば、前後1分間)と判定した場合に、ログインを許可する。一方、応答処理サーバ30は、時刻情報が示す時刻と、自サーバ装置の計時部が計る時刻と上記時間範囲で合致しないと判定した場合、アクセスキー及び端末IDを用いた認証に成功しても、ログインを不許可とする。

このようにすれば、応答処理サーバ30は、不正な方法で事後的に或る端末装置によりアクセスキーが得られることがあっても、この端末装置に対するログインを不許可とすることができる。

【0051】

(変形例6)

上述した各実施形態では、アクセスキー供給装置10はスピーカ14からの放音という方法でアクセスキーを供給していたが、本発明を以下のように変形してもよい。

図9は、本変形例の認証システムの概要を説明する図である。

図9に示すように、ここでは、通信可能エリアをファーストフード店などの飲食店に構成する場合について説明する。飲食店には、図9に示すようなテーブル100及び椅子200が、複数組配置されている。飲食店の客である端末装置20のユーザは、椅子200に着席して、テーブル100に注文品を置き、端末装置20を利用することがある。この飲食店では、入店客に対して、商品の注文時に音響加振器40がテーブル100ひとつあたりに1個ずつ配布される。ユーザは、配布された音響加振器40を自身の利用するテーブル100に装着する。図9に示すように、ユーザは、例えば、テーブル100の裏面の自身に比較的近い位置に音響加振器40を装着する。音響加振器40は、アクセスキー供給装置10の制御の下で、音響加振器40が装着された部材を振動で加振し、この部材からアクセスキーが重畳させられた音響信号が示す音を放音させる。この部材は、ここでは、音響加振器40が装着されたテーブル100であり、当該部材(テーブル100)と音響加振器40とは互いに接触して、一体となって振動する。したがって、この変形例では、テーブル100と音響加振器40とで放音部が構成される。

【0052】

図10は、音響加振器40のハードウェア構成を示すブロック図である。

図10に示すように、音響加振器40は、制御部41と、無線通信部42と、加振部43とを備える。制御部41は、CPUを含む演算装置やメモリを備える制御装置である。演算装置は、メモリに記憶されたプログラムを実行することにより、音響加振器40を制御する。無線通信部42は、無線通信回路やアンテナを備え、後述するアクセスキー供給装置10aと無線通信を行うインタフェースである。加振部43は、制御部41の制御信号に応じた振動を発生させ、発生させた振動を外部に作用させる。

【0053】

図11は、本変形例のアクセスキー供給装置10aのハードウェア構成を示すブロック図である。図11に示すように、アクセスキー供給装置10aは、制御部11と、記憶部12と、無線通信部15とを備える。制御部11及び記憶部12は基本的には上述した各実施形態と同じ構成を有するが、制御部11は音響加振によりアクセスキーを供給するための制御を行う。無線通信部15は、無線通信を行うためのインタフェースであり、ここでは放音エリアに相当するエリアに音響加振に必要な情報を送信する。

【0054】

本変形例のアクセスキー供給装置10aは、音響信号に応じてテーブル100を加振するように音響加振器40を制御する。具体的には、制御部11は、アクセスキーが重畳させられた音響信号を搬送波で変調し、この送信信号を無線通信部15によって送信する。音響加振器40の制御部41は、無線通信部42によってこの送信信号を受信すると、アクセスキーが重畳させられた音響信号を復調する。そして、制御部41は、復調した音響信号が表す音がテーブル100から放音されるように、加振部43に加振させる。椅子200に着席するユーザは、自身の端末装置20をテーブル100の近傍で保持するか、又はテーブル100の上に置いているから、制御部21は、テーブル100から放音されてマイクロホン24により検出された音を表す音響信号を取得することになる。

なお、この変形例において、アクセスキー供給装置10は、無線通信部15によりアクセスキーを音響加振器40宛てに送信することにより、音響加振器40を制御するので、スピーカ14を備えていなくてよい。

【0055】

本変形例の認証システムによれば、アクセスキーが供給されるエリアが、例えばテーブル100の近傍に制限されることになる。つまり、テーブル100付近にいるユーザの端末装置20のみがアクセスキーを取得することができ、テーブル100を利用する者、すなわち、商品を注文した者に絞ってサービスを提供することができる。これにより、テーブル100付近にいない、単に店舗に立ち入ったユーザに対してはアクセスキーを提供しないようにすることもできるから、サービスを提供するエリアを更に制限することが可能となり、併せて商品の販売などの店舗の営業活動の一環として本サービスを提供する場合にも好適であると言える。

【0056】

(変形例7)

上述した変形例6の構成を、テーブル100に音響加振器を装着させたままにし、ユーザが椅子200に着席するタイミングで、その音響加振器が加振を開始する構成としてもよい。

図12は、本変形例の認証システムの概要を説明する図である。本変形例では、ユーザがカウンタで注文して受け取った商品をトレイ300に載せて、自身の席に運んで飲食するという場合を想定する。ここで、トレイ300には、図12に示すように、RFID(Radio Frequency IDentification)素子310が設けられている。RFID素子310は、トレイ300に設けられたことを識別する情報があらかじめ書き込まれている。

【0057】

図13は、音響加振器40aのハードウェア構成を示すブロック図である。

図13に示すように、音響加振器40aは、制御部41と、無線通信部42と、加振部43と、読取部44とを備える。このうち制御部41、無線通信部42及び加振部43の構成は、変形例6と同じである。読取部44は、いわゆるRFIDリーダであり、RFID素子310に書き込まれた情報を読み取る。

【0058】

音響加振器40aにおいては、誰も椅子200に着席しないときなど、トレイ300が付近にないときには、無線通信部42を停止させた状態で、読取部44がRFID素子310の情報の読み取りを試みる。やがて、ユーザがトレイ300をテーブル100に置き、読取部44がトレイ300のRFID素子310の情報を読み取ると、その情報を読み取ったことを示す読取信号を制御部41に出力する。制御部41は、読取信号を受け取ったことを契機に、ユーザがテーブル100の利用を開始し、そのテーブル100に装着された音響加振器40aの加振が可能になったため、音響加振器40aによる加振を開始することを、無線通信部42によってアクセスキー供給装置10aに通知する。アクセスキー供給装置10aの制御部11は、無線通信部15によってこの通知を受信したことを契機に、アクセスキーを重畳させた音響信号に応じてテーブル100を加振するよう音響加振器40aを制御する。

やがて、ユーザがトレイ300を持って離席すると、制御部41は、読取部44によりRFID素子310が読み取られなくなり読取信号が供給されなくなるから、これを契機にユーザが椅子200に着席していないと判断する。そして、制御部41は、無線通信部42による無線通信を停止させて、読取部44に読み取りを行わせないよう制御する。

【0059】

以上の構成により、アクセスキー供給装置10aは、ユーザが音響加振器40aのオンオフ操作なしに、必要な場合にのみアクセスキーを供給することができる。これにより、テーブル100に着席したものの、注文した商品を載せたトレイ300をテーブル100に置いていないなど、アクセスキーを配布する必要のない場合に、音響加振器40aがテーブル100を加振しないで済むから、音響加振器40aの低消費電力化を期待することができる。また、トレイ300を利用しない者、つまり、商品を注文せずサービス提供の対象でない者が本サービスを利用する可能性を、より一層減らすことができ、サービスが提供されるエリアを更に制限することが可能となる。

なお、本変形例において、音響加振器40aの音響加振のオンオフをRFID素子310及び読取部44を用いて切り替えていたが、例えば、赤外線通信方式や、接触式又は非接触式のICチップを用いた通信方式や、近距離無線通信方式などで実現してもよい。また、ユーザが手動で音響加振器40aの音響加振のオンオフを切り替える構成であってもよい。また、本変形例においても、商品を注文した者に対して音響加振器40aが配布されてもよい。また、本変形例では、トレイ300にRFID素子310が設けられていたが、他の持ち運び可能な部材に設けられてもよい。

【0060】

(変形例8)

上述した各実施形態において、音を検出する検出部はマイクロホンであり、音響透かしにより情報が重畳させられた音響信号が示す音を放音する放音部はスピーカであった。この場合、マイクロホンは気体(より具体的には、空気)の振動である音を検出するものであり、スピーカは気体(より具体的には、空気)の振動である音を放音するものである。これに対し、検出部/放音部は、固体や液体の振動を検出/放音するものであってもよい。このとき、放音部は、外部に振動を与える振動子と、この振動子により振動させられる媒体とにより実現される。すなわち、振動子は、部材に弾性波を伝搬させることで音を放音させる。一方、検出部は、例えば振動ピックアップ(振動検出子)であり、部材を伝搬する弾性波である音を検出する。

このような検出部/放音部の構成であっても、音響信号が音響透かし情報の周波数成分を含んでいれば、端末装置20が音響信号から音響透かし情報を抽出し、この音響透かし情報を用いて各種処理を実行することができる。

【0061】

(変形例9)

本発明の端末装置は、スマートフォン以外の端末であってもよく、例えば、携帯電話機やタブレット端末、PDA(Personal Digital Assistant)、モバイルコンピュータ、ゲーム機、デジタルサイネージなどの、種々の端末装置に本発明を適用することもできる。

また、応答処理サーバ30は、コンテンツデータを送信するための応答処理を実行するものに限らず、認証結果に応じて端末装置20に対し何らかの応答処理を実行するものであればよい。

【0062】

また、アクセスキー供給装置10が放音エリアを形成する場所は、端末装置20に対して応答処理サーバ30のサービスを提供する場所であれば、どこでもよい。例えば、駅構内、ホテルやオフィスのロビーなどの不特定多数の人物が出入りする場所に、アクセスキー供給装置10が設置されてもよい。また、会社、工場及び住宅等の特定の人物が出入りする場所で、当該特定の人物の各々に個別のサービスを提供するために、アクセスキー供給装置10が設置されてもよい。

また、上述した実施形態において、アクセスキー供給装置10は、アクセスキーを供給している期間は放音するが、それ以外の期間は放音しなかったが、アクセスキーを供給しない期間も放音してもよい。例えば、アクセスキー供給装置10は、音響信号に基づいてBGM(Background music)等の音を継続して放音し、端末IDを取得したことを契機に、音響透かしによりアクセスキーをこの音響信号に重畳させて放音してもよい。

【0063】

上述した各実施形態におけるアクセスキー供給装置10の制御部11や、端末装置20の制御部21、応答処理サーバ30の制御部31によって実行されるプログラムは、磁気記録媒体(磁気テープ、磁気ディスク(HDD、FD)など)、光記録媒体(光ディスク(CD、DVD)など)、光磁気記録媒体、半導体メモリなどのコンピュータ読み取り可能な記録媒体に記録した状態で提供し得る。また、インターネットのようなネットワーク経由でダウンロードさせることも可能である。

【符号の説明】

【0064】

1…認証システム、10,10A,10B、10a…アクセスキー供給装置、100…テーブル、11…制御部、111…音響信号取得部、112…抽出部、113…ID取得部、114…生成部、115…重畳部、116…放音制御部、12…記憶部、13…マイクロホン、14…スピーカ、15…無線通信部、20…端末装置、200…椅子、21…制御部、211…重畳部、212…放音制御部、213…音響信号取得部、214…抽出部、215…アクセス制御部、22…UI部、23…無線通信部、24…マイクロホン、25…スピーカ、26…記憶部、30…応答処理サーバ、300…トレイ、31…制御部、311…要求取得部、312…認証部、313…応答処理部、32…通信部、33…記憶部、331…認証DB、332…コンテンツDB、40,40a…音響加振器、41…制御部、42…無線通信部、43…加振部、44…読取部

【特許請求の範囲】

【請求項1】

端末装置から当該端末装置を識別する端末IDを取得するID取得部と、

前記ID取得部により取得された端末IDが示す端末装置がサーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、

前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、

前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部と

を備えることを特徴とするアクセスキー供給装置。

【請求項2】

前記生成部は、

前記ID取得部により取得された端末IDを用いた変換処理により、当該端末IDが示す端末装置が用いる前記アクセスキーを生成する

ことを特徴とする請求項1に記載のアクセスキー供給装置。

【請求項3】

前記生成部は、

前記ID取得部により取得された端末IDで復号可能な方法で暗号化した前記アクセスキーを生成する

ことを特徴とする請求項1又は2に記載のアクセスキー供給装置。

【請求項4】

前記端末装置により放音された音を示す音響信号であって音響透かしにより前記端末IDが重畳させられた音響信号を取得する音響信号取得部と、

前記音響信号取得部が取得した音響信号から前記端末IDを抽出する抽出部と

を備え、

前記ID取得部は、

前記抽出部により抽出された端末IDを取得する

ことを特徴とする請求項1から3のいずれか1項に記載のアクセスキー供給装置。

【請求項5】

アクセスキー供給装置とサーバ装置とを備え、

前記アクセスキー供給装置は、

端末装置から当該端末装置を識別する端末IDを取得するID取得部と、

前記ID取得部により取得された端末IDが示す端末装置が前記サーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、

前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、

前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部と

を有し、

前記サーバ装置は、

前記放音制御部の制御により放音された音を示す音響信号から前記端末装置により抽出されたアクセスキーと、当該アクセスキーの生成に用いられた端末IDとを含むアクセス要求を、当該端末装置との通信により取得する要求取得部と、

前記要求取得部が取得したアクセス要求に含まれるアクセスキーと端末IDとにより、前記端末装置を認証する認証部と

を有することを特徴とする認証システム。

【請求項1】

端末装置から当該端末装置を識別する端末IDを取得するID取得部と、

前記ID取得部により取得された端末IDが示す端末装置がサーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、

前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、

前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部と

を備えることを特徴とするアクセスキー供給装置。

【請求項2】

前記生成部は、

前記ID取得部により取得された端末IDを用いた変換処理により、当該端末IDが示す端末装置が用いる前記アクセスキーを生成する

ことを特徴とする請求項1に記載のアクセスキー供給装置。

【請求項3】

前記生成部は、

前記ID取得部により取得された端末IDで復号可能な方法で暗号化した前記アクセスキーを生成する

ことを特徴とする請求項1又は2に記載のアクセスキー供給装置。

【請求項4】

前記端末装置により放音された音を示す音響信号であって音響透かしにより前記端末IDが重畳させられた音響信号を取得する音響信号取得部と、

前記音響信号取得部が取得した音響信号から前記端末IDを抽出する抽出部と

を備え、

前記ID取得部は、

前記抽出部により抽出された端末IDを取得する

ことを特徴とする請求項1から3のいずれか1項に記載のアクセスキー供給装置。

【請求項5】

アクセスキー供給装置とサーバ装置とを備え、

前記アクセスキー供給装置は、

端末装置から当該端末装置を識別する端末IDを取得するID取得部と、

前記ID取得部により取得された端末IDが示す端末装置が前記サーバ装置にログインするために用いるアクセスキーを、当該端末IDを用いて生成する生成部と、

前記生成部が生成したアクセスキーを音響透かしにより音響信号に重畳させる重畳部と、

前記重畳部によりアクセスキーが重畳させられた音響信号が示す音を放音させる放音制御部と

を有し、

前記サーバ装置は、

前記放音制御部の制御により放音された音を示す音響信号から前記端末装置により抽出されたアクセスキーと、当該アクセスキーの生成に用いられた端末IDとを含むアクセス要求を、当該端末装置との通信により取得する要求取得部と、

前記要求取得部が取得したアクセス要求に含まれるアクセスキーと端末IDとにより、前記端末装置を認証する認証部と

を有することを特徴とする認証システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2013−114584(P2013−114584A)

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願番号】特願2011−262383(P2011−262383)

【出願日】平成23年11月30日(2011.11.30)

【出願人】(000004075)ヤマハ株式会社 (5,930)

【Fターム(参考)】

【公開日】平成25年6月10日(2013.6.10)

【国際特許分類】

【出願日】平成23年11月30日(2011.11.30)

【出願人】(000004075)ヤマハ株式会社 (5,930)

【Fターム(参考)】

[ Back to top ]