プログラム、無線通信端末、通信装置および通信システム

【課題】ローカルNW外に位置する無線通信端末にローカルNWの内線通信を安全に着信させることを可能にすること。

【解決手段】無線通信端末を制御するコンピュータを、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、上記信号が検出される場合に、上記無線通信端末に、上記ローカルネットワークとのVPN接続を確立させる確立制御部と、として機能させるためのプログラムが提供される。

【解決手段】無線通信端末を制御するコンピュータを、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、上記信号が検出される場合に、上記無線通信端末に、上記ローカルネットワークとのVPN接続を確立させる確立制御部と、として機能させるためのプログラムが提供される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、プログラム、無線通信端末、通信装置および通信システムに関する。

【背景技術】

【0002】

近年、スマートフォンをはじめとする無線通信端末が広く普及している。当該無線通信端末の中には、ソフトフォンのようなIP電話の機能を有する端末もある。

【0003】

IP電話では、ある端末への発信を行う場合に、当該端末のIPアドレスを特定する必要がある。しかし、スマートフォンのような無線通信端末は、通常、固定のIPアドレスを持たず、通信の必要性に応じてIPアドレスを割り当てられる。そのため、このような無線通信端末でのIP電話の着信は困難である。これに対して、IPアドレスを取得していない無線通信端末にもIP電話の着信を可能にする技術が提案されている。

【0004】

例えば、特許文献1では、着信側の無線通信端末がIPアドレスを割り当てられていない場合に、当該無線通信端末の電話番号にダイヤルすることにより、当該無線通信端末にIPアドレスを取得させる技術が開示されている。また、特許文献2では、無線通信端末がログインしていない(すなわち、IPアドレスを割り当てられていない)場合に、インターネットを介して当該無線通信端末に信号を送信することにより、当該無線通信端末にログインさせる技術が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−184754号公報

【特許文献2】特開2005−33647号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、上記特許文献1および2の技術は、LAN(Local Area Network)のようなローカルネットワーク(以下、ローカルNW)の内線電話に適用される場合、ローカルNW内に位置する無線通信端末に内線電話を着信させることができても、ローカルNW外に位置する無線通信端末に内線電話を着信させることができない。すなわち、ローカルNW外に位置する無線通信端末は、ダイヤルまたは信号に応じて、通信可能な移動体通信ネットワークにおいてIPアドレスを取得できたとしても、ローカルNWでの通信を前提とする内線電話をローカルNW外で着信することはできない。仮に、移動体通信ネットワークにおけるIPアドレスへの内線電話の通信を許容することで着信を実現したとしても、当該通信はもはやローカルNWでの通信ではないため、内線電話における安全性は著しく低下する。

【0007】

そこで、本発明は、ローカルNW外に位置する無線通信端末にローカルNWの内線通信を安全に着信させることを可能にする、プログラム、無線通信端末、通信装置および通信システムを提供しようとするものである。

【課題を解決するための手段】

【0008】

本発明によれば、無線通信端末を制御するコンピュータを、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、上記信号が検出される場合に、上記無線通信端末に、上記ローカルネットワークとのVPN接続を確立させる確立制御部と、として機能させるためのプログラムが提供される。

【0009】

また、上記VPN接続は、上記内線通信についてのデータの送受信に用いられてもよい。

【0010】

また、上記プログラムは、上記コンピュータを、上記信号が検出される場合に、上記内線通信の開始前に上記無線通信端末を認証するために用いられる第1のパスワードを、上記ローカルネットワーク内の装置に通知する通知部としてさらに機能させるためのプログラムであってもよい。

【0011】

また、上記プログラムは、上記コンピュータを、上記内線通信の開始前に上記無線通信端末を認証するために用いられるワンタイムパスワードを生成する生成部としてさらに機能させるためのプログラムであり、上記通知部は、上記第1のパスワードとして、生成された上記ワンタイムパスワードを通知してもよい。

【0012】

また、上記信号は、上記信号の送信元を認証するために用いられる第2のパスワードを伴って送信され、上記プログラムは、上記コンピュータを、上記VPN接続の確立前に、上記第2のパスワードを用いて上記信号の送信元を認証する認証部としてさらに機能させるためのプログラムであってもよい。

【0013】

また、上記第2のパスワードは、上記ローカルネットワーク内の装置により生成されるワンタイムパスワードであってもよい。

【0014】

また、上記信号は、上記ローカルネットワーク内の装置による上記ローカルネットワーク外の装置との通信を代理する代理装置により送信されてもよい。

【0015】

また、上記内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信であってもよい。

【0016】

また、上記内線通信は、内線電話、内線会議またはテキストメッセージングを含んでもよい。

【0017】

また、本発明によれば、上記プログラムを備える無線通信端末が提供される。

【0018】

また、本発明によれば、無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部を備え、上記信号は、上記無線通信端末により受信されると、当該無線通信端末による上記ローカルネットワークとのVPN接続の確立を引き起こす、通信装置が提供される。

【0019】

また、本発明によれば、通信装置と無線通信端末とを含む通信システムであって、上記通信装置は、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部を備え、上記無線通信端末は、上記無線通信端末がローカルネットワーク外に位置する場合に、上記信号の受信を検出する検出部と、上記信号が検出される場合に、上記ローカルネットワークとのVPN接続を確立するVPN部と、を備える、通信システムが提供される。

【発明の効果】

【0020】

以上説明したように本発明に係るプログラム、無線通信端末、通信装置および通信システムによれば、ローカルNW外に位置する無線通信端末にローカルNWの内線通信を安全に着信させることが可能となる。

【図面の簡単な説明】

【0021】

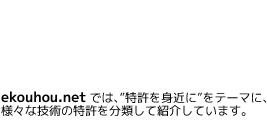

【図1】一実施形態に係る通信システムの概略的な構成の一例を示す説明図である。

【図2】一実施形態に係る通信システムの特徴を説明するための説明図である。

【図3】一実施形態に係るスマートフォンの構成の一例を示すブロック図である。

【図4】一実施形態に係るIP−PBXの構成の一例を示すブロック図である。

【図5】一実施形態に係る通信処理の概略的な流れの一例を示すフローチャートである。

【発明を実施するための形態】

【0022】

以下に添付の図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0023】

以降、<1.通信システムの概略的な構成>、<2.スマートフォンの構成>、<3.IP−PBXの構成>、<4.処理の流れ>という順序で本発明の実施形態を説明する。

【0024】

<1.通信システムの概略的な構成>

まず、図1を参照して、本発明の実施形態に係る通信システム1の概略的な構成について説明する。図1は、本実施形態に係る通信システム1の概略的な構成の一例を示す説明図である。図1を参照すると、通信システム1は、ルータ31、プロキシサーバ33、VPN(Virtual Private Network)サーバ35、ファイアウォール41、IP電話機43、パーソナルコンピュータ45(以下、PC45)、アクセスポイント47、スマートフォン100およびIP−PBX(Intenet Protocol Private Branch eXchange)200を含む。本実施形態においてスマートフォンは無線通信端末の一例であり、IP−PBX200は通信装置の一例であり、プロキシサーバ33は代理装置の一例である。

【0025】

また、通信システム1は、移動体通信ネットワーク10(以下、移動体通信NW10)、インターネット20、非武装地帯(DMZ30)およびローカルエリアネットワーク40(LAN40)を介して通信する。なお、LAN40は、ローカルネットワークの一例である。

【0026】

(移動体通信NW10)

移動体通信NW10は、無線通信端末による無線通信を可能にするネットワークである。移動体通信NW10は、例えば、WCDMA(Wide-band Code Division Multiple Access)、CDMA2000等の第3世代(3G)移動通信システムのネットワークである。

【0027】

(インターネット20)

インターネット20は、様々なネットワーク間を接続するネットワークである。例えば、インターネット20は、移動体通信ネットワーク10とDMZ30およびLAN40とを接続する。また、インターネット20では、パケットによりデータの送受信が行われる。

【0028】

(DMZ30)

DMZ30は、インターネット20とLAN40との間の直接的な通信を遮断するために設けられるネットワークである。DMZ30は、後述のルータ31およびファイアウォール41により実現される。

【0029】

(ルータ31)

ルータ31は、インターネット20とDMZ30およびLAN40との間でデータを転送する。ルータ31は、例えば、パケットフィルタリング方式のファイアウォール機能を備える。

【0030】

(プロキシサーバ33)

プロキシサーバ33は、LAN40内の装置によるLAN40外の装置との通信を代理する。例えば、プロキシサーバ33は、LAN40内の装置により信号の送信を依頼されると、当該装置の代理で当該信号をインターネット20を介して送信する。プロキシサーバ33は、例えば、パケットの送信により上記信号を送信する。

【0031】

(VPNサーバ35)

VPNサーバ35は、LAN40とのVPN接続を可能にする。より具体的には、例えば、VPNサーバ35は、インターネット20を介してVPN接続の確立の要求を受けると、要求元の認証を行った上でVPN接続を確立する。当該認証では、例えば、要求元から送信されるVPN接続用のIDおよびパスワードが用いられる。そして、VPN接続の確立後に、VPNサーバ35は、フレームまたはパケットのカプセル化、暗号化等の処理を行うことによってVPN接続を提供する。すなわち、VPNサーバ35は、LAN40外の装置宛のフレームまたはパケットをLAN40内の装置から受信すると、当該フレームまたはパケットにカプセル化、暗号化等の処理を行った上で、処理後のフレームまたはパケットをLAN40外の装置に送信する。また、VPNサーバ35は、処理後のフレームまたはパケットをLAN40外の装置から受信すると、当該処理後のフレームまたはパケットに非カプセル化、復号等の処理を行った上で、フレームまたはパケットを宛先のLAN40内の装置に送信する。

【0032】

(LAN40)

LAN40は、特定の区域内で用いられるネットワークである。LAN40は、一例として、企業の拠点に設置される企業内LANである。LAN40内の各装置は、後述のファイアウォール41により、インターネット20との間の直接的な通信を遮断される。よって、LAN40内の各装置は、例えばプロキシサーバ33またはVPNサーバ35を介して、LNA40外の装置と通信する。

【0033】

また、本実施形態では、LAN40において、通信装置間での内線通信が行われる。例えば、LAN40の当該内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信である。さらに具体的には、例えば、当該内線通信は、内線電話、内線会議またはテキストメッセージングを含む。本実施形態では、とりわけ、上記内線通信が内線電話である場合の例について説明する。

【0034】

(ファイアウォール41)

ファイアウォール41は、インターネット20とLAN40との間の直接的な通信を遮断する。すなわち、ファイアウォール41は、アプリケーションゲートウェイ型のファイアウォールである。例えば、ファイアウォール41は、プロキシサーバ33およびVPNサーバ35へのパケットのみをLAN40内から転送し、またプロキシサーバ33およびVPNサーバ35からのパケットのみをLAN40内に転送する。

【0035】

(IP電話機43)

IP電話機43は、LAN40の内線電話の発着信および音声通話を可能にする。例えば、IP電話機43は、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0036】

(PC45)

PC45は、ソフトフォンを用いて、LAN40の内線電話の発着信および音声通話を可能にする。例えば、PC45は、ソフトフォンを用いて、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0037】

(アクセスポイント47)

アクセスポイント47は、無線通信によるLAN40への接続を可能にする。一例として、アクセスポイント47は、無線LANアクセスポイントである。アクセスポイント47は、例えば、スマートフォン100および無線通信機能を有するPC45cにより利用される。

【0038】

(スマートフォン100)

スマートフォン100は、移動体通信NW10を介して通信する。また、スマートフォン100は、例えば、アクセスポイント47を利用してLAN40に接続することにより、LAN40を介して通信する。また、スマートフォン100は、例えば、内線通信用のソフトウェアを備え、LAN40の内線通信の発着信およびデータ通信を可能にする。当該内線通信用のソフトウェアは、例えばソフトフォンである。例えば、スマートフォン100は、ソフトフォンを用いて、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0039】

(IP−PBX200)

IP−PBX200は、LAN40の内線通信の呼制御を行う。すなわち、IP−PBX200は、LAN40の内線通信の発信側の装置と着信側の装置との間のセッションの確立を制御する。例えば、IP−PBX200は、SIP(Session Initiation Protocol)、H.323等のプロトコルに従って呼制御を行う。

【0040】

また、IP−PBX200は、LAN40の内線通信の呼制御に用いられる情報を記憶し、更新する。例えば、IP−PBX200は、IP電話機43、PC45およびスマートフォン100等の内線通信を行う端末(以下、内線通信用端末)の識別情報(以下、内線ID)を記憶する。当該内線IDは、例えば内線番号である。また、IP−PBX200は、内線通信用端末の接続状態を内線IDと対応して記憶し、更新する。

【0041】

以上、図1を参照して本発明の実施形態に係る通信システム1の構成の一例を説明したが、通信システム1の構成は上述した例に限られない。

【0042】

例えば、移動体通信NW10は、第3世代(3G)移動通信システムのネットワークでなくてもよい。移動体通信NW10は、例えば、WiMAX(Worldwide Interoperability for Microwave Access)ネットワーク、PHS(Personal Handy-phone System)ネットワーク、無線LANネットワーク等の他の方式のネットワークであってもよい。

【0043】

また、DMZ30は、上記形態に限られず、任意の形態のDMZであってもよい。例えば、ルータ31およびファイアウォール41が同一のハードウェアとして実装される場合に、DMZ30は、当該ハードウェアによってLAN40と切り分けられたネットワークであってもよい。

【0044】

(本実施形態の特徴)

【0045】

本実施形態では、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることを可能にする。以下、この点について図2を参照して概略的に説明する。

【0046】

図2は、本実施形態に係る通信システム1の特徴を説明するための説明図である。図2を参照すると、まず、スマートフォン100aを宛先とする内線電話の発信に応じて、IP−PBX200は、プロキシサーバ33に、スマートフォン100aへ信号を送信させる。次に、スマートフォン100aは、プロキシサーバ33から当該信号を受信すると、LAN40とのVPN接続を確立する。そして、スマートフォン100aは、当該VPN接続上で、上記内線電話のセッションを確立し、音声データを送受信する。このように、LAN40外に位置するスマートフォン100aにLAN40の内線電話を安全に着信させることができる。

【0047】

以降、<2.スマートフォンの構成>、<3.IP−PBXの構成>、<4.処理の流れ>において、その具体的な内容を説明する。

【0048】

<2.スマートフォン100の構成>

図3を参照して、本実施形態に係るスマートフォン100の構成の一例について説明する。図3は、本実施形態に係るスマートフォン100の構成の一例を示すブロック図である。図3を参照すると、スマートフォン100は、通信部110、信号検出部120、記憶部130、PBX認証部140、確立制御部150、VPN部160、SP用パスワード生成部170、パスワード通知部180およびIP電話部190を備える。ここで、信号検出部120は検出部の一例であり、PBX認証部140は認証部の一例であり、SP用パスワード生成部170は生成部の一例であり、またパスワード通知部180は通知部の一例である。

【0049】

(通信部110)

通信部110は、移動体通信NW10を介して他の装置と通信する。また、通信部110は、例えば、LAN40を介して他の装置と通信する。

【0050】

また、通信部110は、LAN40とのVPN接続が確立されると、当該VPN接続上でLAN40内の装置と通信する。より具体的には、例えば、VPN部160が、LAN40内の装置宛のフレームまたはパケットにカプセル化、暗号化等の処理を行った上で、通信部110は、処理後のフレームまたはパケットをVPNサーバ35に送信する。また、通信部110は、VPNサーバ35から処理後のフレームまたはパケットを受信すると、当該処理後のフレームまたはパケットの非カプセル化、復号等の処理を、VPN部160に行わせる。

【0051】

(信号検出部120)

信号検出部120は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じてスマートフォン100へ送信される信号(以下、ウェイクアップ(WU)信号)の受信を検出する。より具体的には、例えば、スマートフォン100を宛先とするLAN40内の内線電話の発信が行われると、IP−PBX200は、プロキシサーバ33にWU信号の送信を指示する。そして、プロキシサーバ33が、所定のポート番号宛のWU信号をスマートフォン100に送信する。すなわち、WU信号は、LAN40内の装置によるLAN40外の装置との通信を代理するプロキシサーバ33により送信される。ここで、信号検出部120は、所定のポート番号宛のパケットの受信をリスニングすることにより、WU信号を検出する。なお、当該パケットは、例えばUDP(User Datagram Protocol)で送信される。

【0052】

このようなWU信号の検出により、スマートフォン100は、LAN40外に位置する場合であっても、スマートフォン100を宛先とするLAN40の内線通信の発信があったことを知ることができる。

【0053】

なお、WU信号は、例えば、WU信号の送信元であるIP−PBX200を認証するために用いられる第2のパスワード(以下、PBX認証用パスワード)を伴って送信される。当該PBX認証用パスワードは、例えば、IP−PBX200により生成されるワンタイムパスワード(以下、OTP)である。

【0054】

(記憶部130)

記憶部130は、スマートフォン100において一時的にまたは恒久的に保持すべき情報を記憶する。例えば、記憶部130は、IP−PBX200の認証のためにPBX認証部140が用いる情報を記憶する。一例として、当該情報は、IP−PBX200の認証に用いるOTPの乱数表(以下、PBX乱数表)である。また、記憶部130は、SP用パスワード生成部170がパスワードの生成のために用いる情報を記憶する。一例として、当該情報も、OTPの乱数表(以下、SP乱数表)である。

【0055】

(PBX認証部140)

PBX認証部140は、LAN40とのVPN接続の確立前に、PBX認証用パスワードを用いて、WU信号の送信元であるIP−PBX200を認証する。より具体的には、例えば、PBX認証用パスワードが時刻同期式のOTPである場合に、PBX認証部140は、WU信号が検出されると、PBX乱数表と時刻情報とを用いてOTPを生成する。そして、PBX認証部140は、生成されたOTPと受信されたPBX認証用パスワードとを比較する。これらのパスワードが一致する場合、すなわち認証が成功する場合に、PBX認証部140は、WU信号の送信元が適切な送信元であると判定する。一方、パスワードが不一致である場合、すなわち認証が失敗する場合に、PBX認証部140は、WU信号の送信元が不適切な送信元であると判定する。

【0056】

このような認証により、WU信号の送信元が適切であるか否かを判定することができるので、例えば悪意のある送信元により信号がスマートフォン100に送信されても、当該信号による不用なVPN接続を確立することを防ぐことができる。その結果、不要なVPN接続の確立により、例えばスマートフォン100において既存の通信が急に切断され、またはスマートフォン100においてVPN接続以外での通常の通信が不能になることを、回避することができる。また、PBX認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0057】

(確立制御部150)

確立制御部150は、WU信号が検出される場合に、スマートフォン100に、LAN40とのVPN接続を確立させる。例えば、確立制御部150は、WU信号の検出後に、PBX認証部140によりWU信号の送信元が適切な送信元であると判定されると、VPN部160にVPN接続の確立を指示する。

【0058】

このような制御により、スマートフォン100を宛先とするLAN40の内線通信の発信があった場合に、スマートフォン100とLAN40との間のVPN接続を確立することが可能になる。当該VPN接続のトンネリングまたはカプセル化によれば、スマートフォン100は、LAN40に直接接続している場合と同様にLAN40内の装置と通信することができる。また、VPN接続の暗号化および認証によれば、スマートフォン100とLAN40内の装置とが安全に通信することができる。その結果、当該VPN接続上で、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることが可能になる。

【0059】

(VPN部160)

VPN部160は、スマートフォン100に、LAN40とのVPN接続を可能にする。ここで、VPN接続は、例えば、内線通信についてのデータの送受信に用いられる。このようなVPN接続により、安全な環境での内線通信を実現できる。

【0060】

より具体的には、例えば、VPN部160は、確立制御部150による指示に応じて、VPNサーバ35にVPN接続の確立を要求する。ここで、VPN部160は、例えばVPN接続用のIDおよびパスワードをVPNサーバ35に送信する。そして、VPNサーバ35がVPN接続用のIDおよびパスワードを用いて認証を行い、認証が成功すると、VPN接続が確立される。

【0061】

また、VPN部160は、VPN接続の確立後に、フレームまたはパケットのカプセル化、暗号化等の処理を行うことによってVPN接続を提供する。すなわち、VPN部160は、LAN40内の装置宛のフレームまたはパケットにカプセル化、暗号化等の処理を行い、処理後のフレームまたはパケットを通信部110に出力する。また、通信部110が、VPNサーバ35から処理後のフレームまたはパケットを受信すると、VPN部160は、当該処理後のフレームまたはパケットの非カプセル化、復号等の処理を行う。

【0062】

なお、VPN部160は、さらに、スマートフォン100の利用者による操作に応じて、またはスマートフォン100による内線通信の発信に応じて自動的に、VPNサーバ35にVPN接続の確立を要求してもよい。

【0063】

(SP用パスワード生成部170)

SP用パスワード生成部170は、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられるOTPを生成する。より具体的には、例えば、当該OTPが時刻同期式のOTPである場合に、SP用パスワード生成部170は、PBX認証部140によりWU信号の送信元が適切な送信元であると判定されると、SP乱数表と時刻情報とを用いてOTPを生成する。そして、SP用パスワード生成部170は、生成したOTPをパスワード通知部180に出力する。

【0064】

(パスワード通知部180)

パスワード通知部180は、WU信号が検出される場合に、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられる第1のパスワード(以下、SP認証用パスワード)を、IP−PBX200に通知する。例えば、パスワード通知部180は、SP認証用パスワードとして、SP用パスワード生成部170により生成されたOTPを、通信部110を介してIP−PBX200に通知する。なお、当該SP認証用パスワードは、例えば、確立されたVPN接続上で送信される。

【0065】

このような通知により、LAN40内でのスマートフォン100の認証が可能になる。

【0066】

(IP電話部190)

IP電話部190は、LAN40の内線電話の発着信および音声通話を可能にする。例えば、IP電話部190は、通信部110を介して、IP−PBX200による制御に応じて内線電話のセッションを確立し、当該セッション上で音声データを送受信する。IP電話部190は、確立されたVPN接続上で上記セッションを確立する。

【0067】

以上、本実施形態に係るスマートフォン100の構成の一例について説明したが、VPN部160は、例えば、スマートフォン100用のVPNソフトウェアにより実装される。また、IP電話部190は、例えば、スマートフォン100用のソフトフォンにより実装される。また、信号検出部120、PBX認証部140、確立制御部150、SP用パスワード生成部170およびパスワード通知部180は、例えば、スマートフォン100用の別のソフトウェアとして実装される。また、スマートフォン100は、例えば、CPU(Central Processing Unit)、ROM(Read Only Memory)、RAM(Random Access Memory)等のハードウェアを備え、オペレーティングシステムを介して上記ソフトウェアを実行する。

【0068】

<3.IP−PBX200の構成>

図4を参照して、本実施形態に係るIP−PBX200の構成の一例について説明する。図4は、本実施形態に係るIP−PBX200の構成の一例を示すブロック図である。図4を参照すると、IP−PBX200は、通信部210、記憶部220、状態監視部230、呼制御部240、PBX用パスワード生成部250、信号送信制御部260およびSP認証部270を備える。ここで、信号送信制御部260は、送信制御部の一例である。

【0069】

(通信部210)

通信部210は、LAN40を介して他の装置と通信する。また、通信部210は、LAN40外の装置への送信を行う場合に、プロキシサーバ33に送信を依頼する。また、通信部210は、LAN40外に位置する装置とLAN40との間のVPN接続が確立されると、VPN接続上でLAN40外に位置する装置と通信する。すなわち、通信部210は、VPNサーバ35を介して、LAN40外に位置する装置と通信する。

【0070】

(記憶部220)

記憶部220は、IP−PBX200において一時的にまたは恒久的に保持すべき情報を記憶する。

【0071】

例えば、記憶部220は、LAN40の内線通信の呼制御に用いられる情報を記憶する。より具体的には、例えば、記憶部220は、IP電話機43、PC45およびスマートフォン100等の内線通信用端末の内線IDを記憶する。当該内線IDは、例えば内線番号である。また、記憶部220は、内線通信用端末の接続状態を示す情報を内線IDと対応して記憶する。例えば、当該接続状態を示す情報は、内線通信用端末のLAN40への接続の有無を示す情報、および内線通信用端末のIPアドレスを含む。当該IPアドレスは、例えばLAN40内のプライベートIPアドレスである。

【0072】

また、例えば、記憶部220は、スマートフォン100の認証のためにSP認証部270が用いる情報を記憶する。一例として、当該情報は、スマートフォン100の認証に用いるOTPの乱数表(すなわち、SP乱数表)である。また、記憶部220は、PBX用パスワード生成部250がパスワードの生成のために用いる情報を記憶する。一例として、当該情報も、OTPの乱数表(すなわち、PBX乱数表)である。

【0073】

(状態監視部230)

状態監視部230は、内線通信用端末のLAN40への接続状態を監視する。当該接続状態は、内線通信用端末のLAN40への接続の有無、および内線通信用端末のIPアドレスを含む。状態監視部230は、例えば、内線通信用端末から上記接続状態を知らせる信号を受信することにより、上記接続状態を監視する。状態監視部230は、例えば内線通信用端末から上記信号を受信しない場合には、当該内線通信用端末がLAN40に接続されていないと判断する。そして、状態監視部230は、内線通信用端末の接続状態を示す情報を記憶部220に記憶させ、更新する。

【0074】

(呼制御部240)

呼制御部240は、LAN40の内線通信の呼制御を行う。すなわち、呼制御部240は、LAN40の内線通信の発信側の装置と着信側の装置との間のセッションの確立を制御する。例えば、呼制御部240は、SIP(Session Initiation Protocol)、H.323等のプロトコルに従って呼制御を行う。

【0075】

また、呼制御部240は、スマートフォン100がLAN40外に位置する場合に、確立されたVPN接続上でのセッションの確立を制御する。

【0076】

また、呼制御部240は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じて、PBXパスワード生成部250および信号送信制御部260に当該発信を通知する。より具体的には、呼制御部240は、LAN40の内線通信が発信されると、当該内線通信の宛先である内線IDを確認する。次に、呼制御部240は、当該内線IDを有する内線通信用端末の接続状態を確認する。そして、当該内線IDを有する内線通信用端末がLAN40に接続されておらず、かつ当該内線通信用端末がスマートフォン100である場合に、PBXパスワード生成部250および信号送信制御部260に上記内線通信の発信を通知する。

【0077】

(PBX用パスワード生成部250)

PBX用パスワード生成部250は、LAN40とのVPN接続の確立前にIP−PBX200を認証するために用いられるOTPを生成する。より具体的には、例えば、当該OTPが時刻同期式のOTPである場合に、PBX用パスワード生成部250は、呼制御部240から上記内線通信の発信を通知されると、PBX乱数表と時刻情報とを用いてOTPを生成する。そして、PBX用パスワード生成部250は、生成したOTPを信号送信制御部260に出力する。

【0078】

(信号送信制御部260)

信号送信制御部260は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じて、スマートフォン100へWU信号を送信させる。より具体的には、例えば、信号送信制御部260は、呼制御部240から上記内線通信の発信を通知されると、所定のポート番号宛のWU信号をスマートフォン100へ送信するようにプロキシサーバ33に依頼する。WU信号は、例えば、所定のポート番号宛のパケットとして送信される。

【0079】

このようなWU信号の送信により、スマートフォン100は、LAN40外に位置する場合であっても、スマートフォン100を宛先とするLAN40の内線通信の発信があったことを知ることができる。また、プロキシサーバ33による代理送信により、LAN40が、LAN40外との直接的な通信を遮断する安全なネットワークであったとしても、スマートフォン100を宛先とするLAN40の内線通信の発信を知らせることができる。

【0080】

また、信号送信制御部260は、プロキシサーバ33に、PBX用パスワード生成部250により生成されるOTPをPBX認証用パスワードとして送信させる。より具体的には、例えば、信号送信制御部260は、WU信号の送信依頼の際に、PBX認証用パスワードをプロキシサーバ33に送信する。なお、WU信号は、当該PBX認証用パスワードを伴って送信される。ここで、WU信号が、PBX認証用パスワードを含んでもよく、または、WU信号とは別に、PBX認証用パスワードが送信されてもよい。

【0081】

このような通知により、スマートフォン100でのWU信号の送信元の認証が可能になる。

【0082】

(SP認証部270)

SP認証部270は、スマートフォン100を宛先とする内線通信の開始前に、SP認証用パスワードを用いて、スマートフォン100を認証する。より具体的には、内線通信のためのVPN接続が確立されると、通信部210は、VPNの接続先からSP認証用パスワードを受信する。ここで、SP認証用パスワードが時刻同期式のOTPである場合に、SP認証部270は、SP認証用パスワードの受信に応じて、SP乱数表と時刻情報とを用いてOTPを生成する。そして、SP認証部270は、生成されたOTPと受信されたSP認証用パスワードとを比較する。これらのパスワードが一致する場合、すなわち認証が成功する場合に、SP認証部270は、VPNの接続先が内線通信の宛先のスマートフォン100であると判定する。一方、パスワードが不一致である場合、すなわち認証が失敗する場合に、SP認証部270は、VPNの接続先が内線通信の宛先のスマートフォン100ではないと判定する。

【0083】

このような認証により、VPNの接続先が内線通信の宛先のスマートフォン100であるか否かを判定することができる。よって、例えばVPN接続用のIDおよびパスワード並びに内線IDの悪用によってLAN40にいずれかの装置が接続したとしても、当該装置による内線通信の着信を防ぐことができる。すなわち、VPNソフトウェアとVPN認証用のIDおよびパスワードとを用いて容易にVPN接続を行われてしまう可能性があるが、当該認証は、このようなセキュリティの脆弱性を補うことができる。その結果、悪意ある第3者による内線通信でのなりすましの危険性を減らすことができる。また、SP認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0084】

<4.処理の流れ>

次に、図5を参照して、本実施形態に係る通信処理の一例について説明する。図5は、本実施形態に係る通信処理の概略的な流れの一例を示すフローチャートである。

【0085】

まず、ステップS401で、内線通信用端末は、IP−PBX200に内線通信の発信信号を送信することにより、内線通信の発信を行う。次に、ステップS403で、IP−PBX200の呼制御部240は、当該内線通信の宛先である内線IDと、当該内線IDを有する内線通信用端末の接続状態とを確認する。ここで、当該内線IDを有する内線通信用端末がLAN40に接続されておらず、かつ当該内線通信用端末がスマートフォン100であったものとする。

【0086】

次に、ステップS405で、IP−PBX200のPBX用パスワード生成部250は、LAN40とのVPN接続の確立前にIP−PBX200を認証するために用いられるOTPを生成する。当該OTPは、PBX認証用パスワードである。

【0087】

次に、ステップS407で、IP−PBX200の信号送信制御部260は、所定のポート番号宛のWU信号をスマートフォン100へ送信するようにプロキシサーバ33に依頼する。また、IP−PBX200の信号送信制御部260は、WU信号の送信依頼の際に、PBX認証用パスワードをプロキシサーバ33に送信する。そして、ステップS409で、プロキシサーバ33は、WU信号およびPBX認証用パスワードをスマートフォン100へ送信する。

【0088】

次に、ステップS411で、スマートフォン100の信号検出部120は、WU信号の受信を検出する。そして、ステップS413で、スマートフォン100のPBX認証部140は、LAN40とのVPN接続の確立前に、PBX認証用パスワードを用いて、WU信号の送信元であるIP−PBX200を認証する。ここで、認証が成功したものとする。

【0089】

次に、ステップS415で、スマートフォン100の確立制御部150は、VPN部160にVPN接続の確立を指示する。そして、スマートフォン100のVPN部160は、確立制御部150による指示に応じて、VPNサーバ35にVPN接続の確立を要求する。そして、ステップS417で、スマートフォン100およびVPNサーバ35は、VPN接続を開始する。

【0090】

次に、ステップS419で、スマートフォン100のSP用パスワード生成部170は、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられるOTPを生成する。当該OTPは、SP認証用パスワードである。そして、ステップS421で、スマートフォン100のパスワード通知部180は、SP認証用パスワードをIP−PBX200に通知する。

【0091】

次に、ステップS423で、IP−PBX200のSP認証部270は、スマートフォン100を宛先とする内線通信の開始前に、SP認証用パスワードを用いて、スマートフォン100を認証する。ここで、認証が成功したものとする。

【0092】

次に、ステップS425で、スマートフォン100のIP電話部190および内線通信用端末は、IP−PBX200の呼制御部240による制御に応じて、VPN接続上で内線通信のセッションを確立する。そして、ステップS427で、スマートフォン100のIP電話部190および内線通信用端末は、当該セッション上で音声データを送受信する。

【0093】

ここまで、図1〜5を用いて、本実施形態に係る通信システム1について説明した。以上に説明した本実施形態によれば、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることが可能になる。すなわち、まずWU信号によって、スマートフォン100は、スマートフォン100を宛先とするLAN40の内線通信の発信を知ることができる。そして、WU信号の受信の検出に応じたVPN接続の確立によって、スマートフォン100は、LAN40に直接接続している場合と同様にLAN40内の装置と通信することができ、またスマートフォン100とLAN40内の装置とが、安全に通信することができる。

【0094】

また、LAN40の内線通信の着信のために、VPN接続を常時継続する手法も考えられるが、本実施形態は様々な点で当該手法よりも有利である。例えば、本実施形態によれば、スマートフォン100は、VPN接続を常時継続する必要がないので、電池の消費を抑えることができる。また、VPN接続の常時継続の場合にスマートフォン100がVPN接続以外の通常の接続を行えなくなることも考えられるが、本実施形態によれば、このような不便さはない。また、VPN接続の常時継続の場合にスマートフォン100を紛失すると、LAN40内に容易に侵入されてしまうが、本実施形態によれば、このようなリスクを低減することができる。

【0095】

また、VPN接続機能を有するスマートフォンであれば、自主的にVPN接続を確立することにより安全に内線通信の発信を実現できたとしても、内線通信の着信を実現することは困難である。これに対して、本実施形態では、WU信号およびVPN接続の確立制御の組合せによって、困難である「安全な内線電話の着信」を実現している。

【0096】

また、プロキシサーバ33によるWU信号の代理送信により、LAN40が、LAN40外との直接的な通信を遮断する安全なネットワークであったとしても、スマートフォン100を宛先とするLAN40の内線通信の発信を知らせることができる。

【0097】

また、WU信号の送信元の認証により、例えば悪意のある送信元により信号がスマートフォン100に送信されても、当該信号による不用なVPN接続を確立することを防ぐことができる。その結果、不要なVPN接続の確立により、例えばスマートフォン100において既存の通信が急に切断され、またはスマートフォン100においてVPN接続以外での通信が不能になることを、回避することができる。また、PBX認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0098】

また、VPN接続先の認証により、例えばVPN接続用のIDおよびパスワード並びに内線IDの悪用によってLAN40にいずれかの装置が接続したとしても、当該装置による内線通信の着信を防ぐことができる。すなわち、VPNソフトウェアとVPN認証用のIDおよびパスワードとを用いて容易にVPN接続を行われてしまう可能性があるが、当該認証は、このようなセキュリティの脆弱性を補うことができる。その結果、悪意ある第3者による内線通信でのなりすましの危険性を減らすことができる。また、SP認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0099】

以上、添付図面を参照しながら本発明の好適な実施形態について説明したが、本発明は係る例に限定されないことは言うまでもない。当業者であれば、特許請求の範囲に記載された範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、それらについても当然に本発明の技術的範囲に属するものと了解される。

【0100】

例えば、無線通信端末がスマートフォンである例を説明したが、本発明はこれに限定されない。無線通信端末は、ローカルNW外での通信を可能にする無線通信機能、VPN接続機能、および内線通信機能を備える別の無線通信端末であってもよい。例えば、無線通信端末は、スマートフォン以外の携帯電話端末、パーソナルコンピュータ、携帯情報端末(PDA)、カーナビゲーションシステム、ゲーム機器、電子書籍端末等であってもよい。

【0101】

また、通信装置がIP−PBXである例を説明したが、本発明はこれに限定されない。通信装置は、別の通信装置であってもよい。例えば、通信装置は、SIPサーバであってもよく、またはIP−PBX若しくはSIPサーバと直接的にまたは間接的に通信可能ないずれかのサーバ装置であってもよい。

【0102】

また、WU信号がパケットとして送信される信号である例を説明したが、本発明はこれに限定されない。WU信号は、スマートフォンを含む無線通信端末に内線通信の着信を知らせることができる別の信号であってもよい。一例として、WU信号は、無線通信端末の電話番号へのダイヤルにより送信される信号であってもよい。

【0103】

また、内線通信が内線電話である例を説明したが、本発明はこれに限定されない。内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される別の通信であってもよい。例えば、内線通信は、音声電話およびテレビ電話を含む内線電話、音声会議およびテレビ会議を含む内線会議、またはテキストメッセージングであってもよい。

【0104】

また、ローカルNWはLANに限定されない。ローカルNWは、特定の区域内で用いられるネットワークであって、内線通信を実現可能な別のネットワークであってもよい。ローカルNWは、例えば、パケット通信以外の通信を行うネットワーク(例えば、回線交換による通信を行う内線電話網)を含んでもよい。その場合に、いずれかのゲートウェイ(例えば、SIPゲートウェイ)が用いられてもよい。

【0105】

また、PBX認証用パスワードおよびSP用パスワードは、時刻同期式のOTPに限定されない。これらのパスワードは、別の方式のOTPであってもよい。さらに、PBX認証用パスワードおよびSP用パスワードは、OTPではない所定のパスワードであってもよい。

【0106】

また、スマートフォンを含む無線通信端末の認証、IP−PBXを含む通信装置の認証用のパスワードの生成は、WUの送信制御を行う通信装置(例えば、IP−PBX)以外の装置により行われてもよい。さらに、無線通信端末の認証と上記パスワードの生成とが、それぞれ別々の装置により行われてもよい。

【0107】

WU信号の送信元の認証において、送信元がIP−PBXである例を説明したが、送信元はIP−PBXでなくてもよい。例えば、当該送信元は、プロキシサーバを含む代理装置であってもよく、またはLAN40を含むローカルNWであってもよい。

【0108】

また、本明細書の通信処理における各ステップは、必ずしもフローチャートに記載された順序に沿って時系列に処理する必要はない。例えば、通信処理における各ステップは、フローチャートとして記載した順序と異なる順序で処理されても、並列的に処理されてもよい。

【0109】

また、スマートフォンまたはIP−PBXに内蔵されるCPU、ROMおよびRAM等のハードウェアを、上記スマートフォンまたはIP−PBXの各構成と同等の機能を発揮させるためのコンピュータプログラムも作成可能である。また、当該コンピュータプログラムを記憶させた記憶媒体も提供される。

【符号の説明】

【0110】

1 通信システム

10 移動体通信ネットワーク

20 インターネット

30 非武装地帯(DMZ)

31 ルータ

33 プロキシサーバ

35 VPNサーバ

40 LAN

41 ファイアウォール

43 IP電話機

45 パーソナルコンピュータ(PC)

47 アクセスポイント

100 スマートフォン

110 通信部

120 信号検出部

130 記憶部

140 PBX認証部

150 確立制御部

160 VPN部

170 SP用パスワード生成部

180 パスワード通知部

190 IP電話部

200 IP−PBX

210 通信部

220 記憶部

230 状態監視部

240 呼制御部

250 PBX用パスワード生成部

260 信号送信制御部

270 SP認証部

【技術分野】

【0001】

本発明は、プログラム、無線通信端末、通信装置および通信システムに関する。

【背景技術】

【0002】

近年、スマートフォンをはじめとする無線通信端末が広く普及している。当該無線通信端末の中には、ソフトフォンのようなIP電話の機能を有する端末もある。

【0003】

IP電話では、ある端末への発信を行う場合に、当該端末のIPアドレスを特定する必要がある。しかし、スマートフォンのような無線通信端末は、通常、固定のIPアドレスを持たず、通信の必要性に応じてIPアドレスを割り当てられる。そのため、このような無線通信端末でのIP電話の着信は困難である。これに対して、IPアドレスを取得していない無線通信端末にもIP電話の着信を可能にする技術が提案されている。

【0004】

例えば、特許文献1では、着信側の無線通信端末がIPアドレスを割り当てられていない場合に、当該無線通信端末の電話番号にダイヤルすることにより、当該無線通信端末にIPアドレスを取得させる技術が開示されている。また、特許文献2では、無線通信端末がログインしていない(すなわち、IPアドレスを割り当てられていない)場合に、インターネットを介して当該無線通信端末に信号を送信することにより、当該無線通信端末にログインさせる技術が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2005−184754号公報

【特許文献2】特開2005−33647号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、上記特許文献1および2の技術は、LAN(Local Area Network)のようなローカルネットワーク(以下、ローカルNW)の内線電話に適用される場合、ローカルNW内に位置する無線通信端末に内線電話を着信させることができても、ローカルNW外に位置する無線通信端末に内線電話を着信させることができない。すなわち、ローカルNW外に位置する無線通信端末は、ダイヤルまたは信号に応じて、通信可能な移動体通信ネットワークにおいてIPアドレスを取得できたとしても、ローカルNWでの通信を前提とする内線電話をローカルNW外で着信することはできない。仮に、移動体通信ネットワークにおけるIPアドレスへの内線電話の通信を許容することで着信を実現したとしても、当該通信はもはやローカルNWでの通信ではないため、内線電話における安全性は著しく低下する。

【0007】

そこで、本発明は、ローカルNW外に位置する無線通信端末にローカルNWの内線通信を安全に着信させることを可能にする、プログラム、無線通信端末、通信装置および通信システムを提供しようとするものである。

【課題を解決するための手段】

【0008】

本発明によれば、無線通信端末を制御するコンピュータを、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、上記信号が検出される場合に、上記無線通信端末に、上記ローカルネットワークとのVPN接続を確立させる確立制御部と、として機能させるためのプログラムが提供される。

【0009】

また、上記VPN接続は、上記内線通信についてのデータの送受信に用いられてもよい。

【0010】

また、上記プログラムは、上記コンピュータを、上記信号が検出される場合に、上記内線通信の開始前に上記無線通信端末を認証するために用いられる第1のパスワードを、上記ローカルネットワーク内の装置に通知する通知部としてさらに機能させるためのプログラムであってもよい。

【0011】

また、上記プログラムは、上記コンピュータを、上記内線通信の開始前に上記無線通信端末を認証するために用いられるワンタイムパスワードを生成する生成部としてさらに機能させるためのプログラムであり、上記通知部は、上記第1のパスワードとして、生成された上記ワンタイムパスワードを通知してもよい。

【0012】

また、上記信号は、上記信号の送信元を認証するために用いられる第2のパスワードを伴って送信され、上記プログラムは、上記コンピュータを、上記VPN接続の確立前に、上記第2のパスワードを用いて上記信号の送信元を認証する認証部としてさらに機能させるためのプログラムであってもよい。

【0013】

また、上記第2のパスワードは、上記ローカルネットワーク内の装置により生成されるワンタイムパスワードであってもよい。

【0014】

また、上記信号は、上記ローカルネットワーク内の装置による上記ローカルネットワーク外の装置との通信を代理する代理装置により送信されてもよい。

【0015】

また、上記内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信であってもよい。

【0016】

また、上記内線通信は、内線電話、内線会議またはテキストメッセージングを含んでもよい。

【0017】

また、本発明によれば、上記プログラムを備える無線通信端末が提供される。

【0018】

また、本発明によれば、無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部を備え、上記信号は、上記無線通信端末により受信されると、当該無線通信端末による上記ローカルネットワークとのVPN接続の確立を引き起こす、通信装置が提供される。

【0019】

また、本発明によれば、通信装置と無線通信端末とを含む通信システムであって、上記通信装置は、上記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部を備え、上記無線通信端末は、上記無線通信端末がローカルネットワーク外に位置する場合に、上記信号の受信を検出する検出部と、上記信号が検出される場合に、上記ローカルネットワークとのVPN接続を確立するVPN部と、を備える、通信システムが提供される。

【発明の効果】

【0020】

以上説明したように本発明に係るプログラム、無線通信端末、通信装置および通信システムによれば、ローカルNW外に位置する無線通信端末にローカルNWの内線通信を安全に着信させることが可能となる。

【図面の簡単な説明】

【0021】

【図1】一実施形態に係る通信システムの概略的な構成の一例を示す説明図である。

【図2】一実施形態に係る通信システムの特徴を説明するための説明図である。

【図3】一実施形態に係るスマートフォンの構成の一例を示すブロック図である。

【図4】一実施形態に係るIP−PBXの構成の一例を示すブロック図である。

【図5】一実施形態に係る通信処理の概略的な流れの一例を示すフローチャートである。

【発明を実施するための形態】

【0022】

以下に添付の図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0023】

以降、<1.通信システムの概略的な構成>、<2.スマートフォンの構成>、<3.IP−PBXの構成>、<4.処理の流れ>という順序で本発明の実施形態を説明する。

【0024】

<1.通信システムの概略的な構成>

まず、図1を参照して、本発明の実施形態に係る通信システム1の概略的な構成について説明する。図1は、本実施形態に係る通信システム1の概略的な構成の一例を示す説明図である。図1を参照すると、通信システム1は、ルータ31、プロキシサーバ33、VPN(Virtual Private Network)サーバ35、ファイアウォール41、IP電話機43、パーソナルコンピュータ45(以下、PC45)、アクセスポイント47、スマートフォン100およびIP−PBX(Intenet Protocol Private Branch eXchange)200を含む。本実施形態においてスマートフォンは無線通信端末の一例であり、IP−PBX200は通信装置の一例であり、プロキシサーバ33は代理装置の一例である。

【0025】

また、通信システム1は、移動体通信ネットワーク10(以下、移動体通信NW10)、インターネット20、非武装地帯(DMZ30)およびローカルエリアネットワーク40(LAN40)を介して通信する。なお、LAN40は、ローカルネットワークの一例である。

【0026】

(移動体通信NW10)

移動体通信NW10は、無線通信端末による無線通信を可能にするネットワークである。移動体通信NW10は、例えば、WCDMA(Wide-band Code Division Multiple Access)、CDMA2000等の第3世代(3G)移動通信システムのネットワークである。

【0027】

(インターネット20)

インターネット20は、様々なネットワーク間を接続するネットワークである。例えば、インターネット20は、移動体通信ネットワーク10とDMZ30およびLAN40とを接続する。また、インターネット20では、パケットによりデータの送受信が行われる。

【0028】

(DMZ30)

DMZ30は、インターネット20とLAN40との間の直接的な通信を遮断するために設けられるネットワークである。DMZ30は、後述のルータ31およびファイアウォール41により実現される。

【0029】

(ルータ31)

ルータ31は、インターネット20とDMZ30およびLAN40との間でデータを転送する。ルータ31は、例えば、パケットフィルタリング方式のファイアウォール機能を備える。

【0030】

(プロキシサーバ33)

プロキシサーバ33は、LAN40内の装置によるLAN40外の装置との通信を代理する。例えば、プロキシサーバ33は、LAN40内の装置により信号の送信を依頼されると、当該装置の代理で当該信号をインターネット20を介して送信する。プロキシサーバ33は、例えば、パケットの送信により上記信号を送信する。

【0031】

(VPNサーバ35)

VPNサーバ35は、LAN40とのVPN接続を可能にする。より具体的には、例えば、VPNサーバ35は、インターネット20を介してVPN接続の確立の要求を受けると、要求元の認証を行った上でVPN接続を確立する。当該認証では、例えば、要求元から送信されるVPN接続用のIDおよびパスワードが用いられる。そして、VPN接続の確立後に、VPNサーバ35は、フレームまたはパケットのカプセル化、暗号化等の処理を行うことによってVPN接続を提供する。すなわち、VPNサーバ35は、LAN40外の装置宛のフレームまたはパケットをLAN40内の装置から受信すると、当該フレームまたはパケットにカプセル化、暗号化等の処理を行った上で、処理後のフレームまたはパケットをLAN40外の装置に送信する。また、VPNサーバ35は、処理後のフレームまたはパケットをLAN40外の装置から受信すると、当該処理後のフレームまたはパケットに非カプセル化、復号等の処理を行った上で、フレームまたはパケットを宛先のLAN40内の装置に送信する。

【0032】

(LAN40)

LAN40は、特定の区域内で用いられるネットワークである。LAN40は、一例として、企業の拠点に設置される企業内LANである。LAN40内の各装置は、後述のファイアウォール41により、インターネット20との間の直接的な通信を遮断される。よって、LAN40内の各装置は、例えばプロキシサーバ33またはVPNサーバ35を介して、LNA40外の装置と通信する。

【0033】

また、本実施形態では、LAN40において、通信装置間での内線通信が行われる。例えば、LAN40の当該内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信である。さらに具体的には、例えば、当該内線通信は、内線電話、内線会議またはテキストメッセージングを含む。本実施形態では、とりわけ、上記内線通信が内線電話である場合の例について説明する。

【0034】

(ファイアウォール41)

ファイアウォール41は、インターネット20とLAN40との間の直接的な通信を遮断する。すなわち、ファイアウォール41は、アプリケーションゲートウェイ型のファイアウォールである。例えば、ファイアウォール41は、プロキシサーバ33およびVPNサーバ35へのパケットのみをLAN40内から転送し、またプロキシサーバ33およびVPNサーバ35からのパケットのみをLAN40内に転送する。

【0035】

(IP電話機43)

IP電話機43は、LAN40の内線電話の発着信および音声通話を可能にする。例えば、IP電話機43は、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0036】

(PC45)

PC45は、ソフトフォンを用いて、LAN40の内線電話の発着信および音声通話を可能にする。例えば、PC45は、ソフトフォンを用いて、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0037】

(アクセスポイント47)

アクセスポイント47は、無線通信によるLAN40への接続を可能にする。一例として、アクセスポイント47は、無線LANアクセスポイントである。アクセスポイント47は、例えば、スマートフォン100および無線通信機能を有するPC45cにより利用される。

【0038】

(スマートフォン100)

スマートフォン100は、移動体通信NW10を介して通信する。また、スマートフォン100は、例えば、アクセスポイント47を利用してLAN40に接続することにより、LAN40を介して通信する。また、スマートフォン100は、例えば、内線通信用のソフトウェアを備え、LAN40の内線通信の発着信およびデータ通信を可能にする。当該内線通信用のソフトウェアは、例えばソフトフォンである。例えば、スマートフォン100は、ソフトフォンを用いて、IP−PBX200による制御に応じてセッションを確立し、当該セッション上で音声データを送受信する。

【0039】

(IP−PBX200)

IP−PBX200は、LAN40の内線通信の呼制御を行う。すなわち、IP−PBX200は、LAN40の内線通信の発信側の装置と着信側の装置との間のセッションの確立を制御する。例えば、IP−PBX200は、SIP(Session Initiation Protocol)、H.323等のプロトコルに従って呼制御を行う。

【0040】

また、IP−PBX200は、LAN40の内線通信の呼制御に用いられる情報を記憶し、更新する。例えば、IP−PBX200は、IP電話機43、PC45およびスマートフォン100等の内線通信を行う端末(以下、内線通信用端末)の識別情報(以下、内線ID)を記憶する。当該内線IDは、例えば内線番号である。また、IP−PBX200は、内線通信用端末の接続状態を内線IDと対応して記憶し、更新する。

【0041】

以上、図1を参照して本発明の実施形態に係る通信システム1の構成の一例を説明したが、通信システム1の構成は上述した例に限られない。

【0042】

例えば、移動体通信NW10は、第3世代(3G)移動通信システムのネットワークでなくてもよい。移動体通信NW10は、例えば、WiMAX(Worldwide Interoperability for Microwave Access)ネットワーク、PHS(Personal Handy-phone System)ネットワーク、無線LANネットワーク等の他の方式のネットワークであってもよい。

【0043】

また、DMZ30は、上記形態に限られず、任意の形態のDMZであってもよい。例えば、ルータ31およびファイアウォール41が同一のハードウェアとして実装される場合に、DMZ30は、当該ハードウェアによってLAN40と切り分けられたネットワークであってもよい。

【0044】

(本実施形態の特徴)

【0045】

本実施形態では、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることを可能にする。以下、この点について図2を参照して概略的に説明する。

【0046】

図2は、本実施形態に係る通信システム1の特徴を説明するための説明図である。図2を参照すると、まず、スマートフォン100aを宛先とする内線電話の発信に応じて、IP−PBX200は、プロキシサーバ33に、スマートフォン100aへ信号を送信させる。次に、スマートフォン100aは、プロキシサーバ33から当該信号を受信すると、LAN40とのVPN接続を確立する。そして、スマートフォン100aは、当該VPN接続上で、上記内線電話のセッションを確立し、音声データを送受信する。このように、LAN40外に位置するスマートフォン100aにLAN40の内線電話を安全に着信させることができる。

【0047】

以降、<2.スマートフォンの構成>、<3.IP−PBXの構成>、<4.処理の流れ>において、その具体的な内容を説明する。

【0048】

<2.スマートフォン100の構成>

図3を参照して、本実施形態に係るスマートフォン100の構成の一例について説明する。図3は、本実施形態に係るスマートフォン100の構成の一例を示すブロック図である。図3を参照すると、スマートフォン100は、通信部110、信号検出部120、記憶部130、PBX認証部140、確立制御部150、VPN部160、SP用パスワード生成部170、パスワード通知部180およびIP電話部190を備える。ここで、信号検出部120は検出部の一例であり、PBX認証部140は認証部の一例であり、SP用パスワード生成部170は生成部の一例であり、またパスワード通知部180は通知部の一例である。

【0049】

(通信部110)

通信部110は、移動体通信NW10を介して他の装置と通信する。また、通信部110は、例えば、LAN40を介して他の装置と通信する。

【0050】

また、通信部110は、LAN40とのVPN接続が確立されると、当該VPN接続上でLAN40内の装置と通信する。より具体的には、例えば、VPN部160が、LAN40内の装置宛のフレームまたはパケットにカプセル化、暗号化等の処理を行った上で、通信部110は、処理後のフレームまたはパケットをVPNサーバ35に送信する。また、通信部110は、VPNサーバ35から処理後のフレームまたはパケットを受信すると、当該処理後のフレームまたはパケットの非カプセル化、復号等の処理を、VPN部160に行わせる。

【0051】

(信号検出部120)

信号検出部120は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じてスマートフォン100へ送信される信号(以下、ウェイクアップ(WU)信号)の受信を検出する。より具体的には、例えば、スマートフォン100を宛先とするLAN40内の内線電話の発信が行われると、IP−PBX200は、プロキシサーバ33にWU信号の送信を指示する。そして、プロキシサーバ33が、所定のポート番号宛のWU信号をスマートフォン100に送信する。すなわち、WU信号は、LAN40内の装置によるLAN40外の装置との通信を代理するプロキシサーバ33により送信される。ここで、信号検出部120は、所定のポート番号宛のパケットの受信をリスニングすることにより、WU信号を検出する。なお、当該パケットは、例えばUDP(User Datagram Protocol)で送信される。

【0052】

このようなWU信号の検出により、スマートフォン100は、LAN40外に位置する場合であっても、スマートフォン100を宛先とするLAN40の内線通信の発信があったことを知ることができる。

【0053】

なお、WU信号は、例えば、WU信号の送信元であるIP−PBX200を認証するために用いられる第2のパスワード(以下、PBX認証用パスワード)を伴って送信される。当該PBX認証用パスワードは、例えば、IP−PBX200により生成されるワンタイムパスワード(以下、OTP)である。

【0054】

(記憶部130)

記憶部130は、スマートフォン100において一時的にまたは恒久的に保持すべき情報を記憶する。例えば、記憶部130は、IP−PBX200の認証のためにPBX認証部140が用いる情報を記憶する。一例として、当該情報は、IP−PBX200の認証に用いるOTPの乱数表(以下、PBX乱数表)である。また、記憶部130は、SP用パスワード生成部170がパスワードの生成のために用いる情報を記憶する。一例として、当該情報も、OTPの乱数表(以下、SP乱数表)である。

【0055】

(PBX認証部140)

PBX認証部140は、LAN40とのVPN接続の確立前に、PBX認証用パスワードを用いて、WU信号の送信元であるIP−PBX200を認証する。より具体的には、例えば、PBX認証用パスワードが時刻同期式のOTPである場合に、PBX認証部140は、WU信号が検出されると、PBX乱数表と時刻情報とを用いてOTPを生成する。そして、PBX認証部140は、生成されたOTPと受信されたPBX認証用パスワードとを比較する。これらのパスワードが一致する場合、すなわち認証が成功する場合に、PBX認証部140は、WU信号の送信元が適切な送信元であると判定する。一方、パスワードが不一致である場合、すなわち認証が失敗する場合に、PBX認証部140は、WU信号の送信元が不適切な送信元であると判定する。

【0056】

このような認証により、WU信号の送信元が適切であるか否かを判定することができるので、例えば悪意のある送信元により信号がスマートフォン100に送信されても、当該信号による不用なVPN接続を確立することを防ぐことができる。その結果、不要なVPN接続の確立により、例えばスマートフォン100において既存の通信が急に切断され、またはスマートフォン100においてVPN接続以外での通常の通信が不能になることを、回避することができる。また、PBX認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0057】

(確立制御部150)

確立制御部150は、WU信号が検出される場合に、スマートフォン100に、LAN40とのVPN接続を確立させる。例えば、確立制御部150は、WU信号の検出後に、PBX認証部140によりWU信号の送信元が適切な送信元であると判定されると、VPN部160にVPN接続の確立を指示する。

【0058】

このような制御により、スマートフォン100を宛先とするLAN40の内線通信の発信があった場合に、スマートフォン100とLAN40との間のVPN接続を確立することが可能になる。当該VPN接続のトンネリングまたはカプセル化によれば、スマートフォン100は、LAN40に直接接続している場合と同様にLAN40内の装置と通信することができる。また、VPN接続の暗号化および認証によれば、スマートフォン100とLAN40内の装置とが安全に通信することができる。その結果、当該VPN接続上で、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることが可能になる。

【0059】

(VPN部160)

VPN部160は、スマートフォン100に、LAN40とのVPN接続を可能にする。ここで、VPN接続は、例えば、内線通信についてのデータの送受信に用いられる。このようなVPN接続により、安全な環境での内線通信を実現できる。

【0060】

より具体的には、例えば、VPN部160は、確立制御部150による指示に応じて、VPNサーバ35にVPN接続の確立を要求する。ここで、VPN部160は、例えばVPN接続用のIDおよびパスワードをVPNサーバ35に送信する。そして、VPNサーバ35がVPN接続用のIDおよびパスワードを用いて認証を行い、認証が成功すると、VPN接続が確立される。

【0061】

また、VPN部160は、VPN接続の確立後に、フレームまたはパケットのカプセル化、暗号化等の処理を行うことによってVPN接続を提供する。すなわち、VPN部160は、LAN40内の装置宛のフレームまたはパケットにカプセル化、暗号化等の処理を行い、処理後のフレームまたはパケットを通信部110に出力する。また、通信部110が、VPNサーバ35から処理後のフレームまたはパケットを受信すると、VPN部160は、当該処理後のフレームまたはパケットの非カプセル化、復号等の処理を行う。

【0062】

なお、VPN部160は、さらに、スマートフォン100の利用者による操作に応じて、またはスマートフォン100による内線通信の発信に応じて自動的に、VPNサーバ35にVPN接続の確立を要求してもよい。

【0063】

(SP用パスワード生成部170)

SP用パスワード生成部170は、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられるOTPを生成する。より具体的には、例えば、当該OTPが時刻同期式のOTPである場合に、SP用パスワード生成部170は、PBX認証部140によりWU信号の送信元が適切な送信元であると判定されると、SP乱数表と時刻情報とを用いてOTPを生成する。そして、SP用パスワード生成部170は、生成したOTPをパスワード通知部180に出力する。

【0064】

(パスワード通知部180)

パスワード通知部180は、WU信号が検出される場合に、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられる第1のパスワード(以下、SP認証用パスワード)を、IP−PBX200に通知する。例えば、パスワード通知部180は、SP認証用パスワードとして、SP用パスワード生成部170により生成されたOTPを、通信部110を介してIP−PBX200に通知する。なお、当該SP認証用パスワードは、例えば、確立されたVPN接続上で送信される。

【0065】

このような通知により、LAN40内でのスマートフォン100の認証が可能になる。

【0066】

(IP電話部190)

IP電話部190は、LAN40の内線電話の発着信および音声通話を可能にする。例えば、IP電話部190は、通信部110を介して、IP−PBX200による制御に応じて内線電話のセッションを確立し、当該セッション上で音声データを送受信する。IP電話部190は、確立されたVPN接続上で上記セッションを確立する。

【0067】

以上、本実施形態に係るスマートフォン100の構成の一例について説明したが、VPN部160は、例えば、スマートフォン100用のVPNソフトウェアにより実装される。また、IP電話部190は、例えば、スマートフォン100用のソフトフォンにより実装される。また、信号検出部120、PBX認証部140、確立制御部150、SP用パスワード生成部170およびパスワード通知部180は、例えば、スマートフォン100用の別のソフトウェアとして実装される。また、スマートフォン100は、例えば、CPU(Central Processing Unit)、ROM(Read Only Memory)、RAM(Random Access Memory)等のハードウェアを備え、オペレーティングシステムを介して上記ソフトウェアを実行する。

【0068】

<3.IP−PBX200の構成>

図4を参照して、本実施形態に係るIP−PBX200の構成の一例について説明する。図4は、本実施形態に係るIP−PBX200の構成の一例を示すブロック図である。図4を参照すると、IP−PBX200は、通信部210、記憶部220、状態監視部230、呼制御部240、PBX用パスワード生成部250、信号送信制御部260およびSP認証部270を備える。ここで、信号送信制御部260は、送信制御部の一例である。

【0069】

(通信部210)

通信部210は、LAN40を介して他の装置と通信する。また、通信部210は、LAN40外の装置への送信を行う場合に、プロキシサーバ33に送信を依頼する。また、通信部210は、LAN40外に位置する装置とLAN40との間のVPN接続が確立されると、VPN接続上でLAN40外に位置する装置と通信する。すなわち、通信部210は、VPNサーバ35を介して、LAN40外に位置する装置と通信する。

【0070】

(記憶部220)

記憶部220は、IP−PBX200において一時的にまたは恒久的に保持すべき情報を記憶する。

【0071】

例えば、記憶部220は、LAN40の内線通信の呼制御に用いられる情報を記憶する。より具体的には、例えば、記憶部220は、IP電話機43、PC45およびスマートフォン100等の内線通信用端末の内線IDを記憶する。当該内線IDは、例えば内線番号である。また、記憶部220は、内線通信用端末の接続状態を示す情報を内線IDと対応して記憶する。例えば、当該接続状態を示す情報は、内線通信用端末のLAN40への接続の有無を示す情報、および内線通信用端末のIPアドレスを含む。当該IPアドレスは、例えばLAN40内のプライベートIPアドレスである。

【0072】

また、例えば、記憶部220は、スマートフォン100の認証のためにSP認証部270が用いる情報を記憶する。一例として、当該情報は、スマートフォン100の認証に用いるOTPの乱数表(すなわち、SP乱数表)である。また、記憶部220は、PBX用パスワード生成部250がパスワードの生成のために用いる情報を記憶する。一例として、当該情報も、OTPの乱数表(すなわち、PBX乱数表)である。

【0073】

(状態監視部230)

状態監視部230は、内線通信用端末のLAN40への接続状態を監視する。当該接続状態は、内線通信用端末のLAN40への接続の有無、および内線通信用端末のIPアドレスを含む。状態監視部230は、例えば、内線通信用端末から上記接続状態を知らせる信号を受信することにより、上記接続状態を監視する。状態監視部230は、例えば内線通信用端末から上記信号を受信しない場合には、当該内線通信用端末がLAN40に接続されていないと判断する。そして、状態監視部230は、内線通信用端末の接続状態を示す情報を記憶部220に記憶させ、更新する。

【0074】

(呼制御部240)

呼制御部240は、LAN40の内線通信の呼制御を行う。すなわち、呼制御部240は、LAN40の内線通信の発信側の装置と着信側の装置との間のセッションの確立を制御する。例えば、呼制御部240は、SIP(Session Initiation Protocol)、H.323等のプロトコルに従って呼制御を行う。

【0075】

また、呼制御部240は、スマートフォン100がLAN40外に位置する場合に、確立されたVPN接続上でのセッションの確立を制御する。

【0076】

また、呼制御部240は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じて、PBXパスワード生成部250および信号送信制御部260に当該発信を通知する。より具体的には、呼制御部240は、LAN40の内線通信が発信されると、当該内線通信の宛先である内線IDを確認する。次に、呼制御部240は、当該内線IDを有する内線通信用端末の接続状態を確認する。そして、当該内線IDを有する内線通信用端末がLAN40に接続されておらず、かつ当該内線通信用端末がスマートフォン100である場合に、PBXパスワード生成部250および信号送信制御部260に上記内線通信の発信を通知する。

【0077】

(PBX用パスワード生成部250)

PBX用パスワード生成部250は、LAN40とのVPN接続の確立前にIP−PBX200を認証するために用いられるOTPを生成する。より具体的には、例えば、当該OTPが時刻同期式のOTPである場合に、PBX用パスワード生成部250は、呼制御部240から上記内線通信の発信を通知されると、PBX乱数表と時刻情報とを用いてOTPを生成する。そして、PBX用パスワード生成部250は、生成したOTPを信号送信制御部260に出力する。

【0078】

(信号送信制御部260)

信号送信制御部260は、スマートフォン100がLAN40外に位置する場合に、スマートフォン100を宛先とするLAN40の内線通信の発信に応じて、スマートフォン100へWU信号を送信させる。より具体的には、例えば、信号送信制御部260は、呼制御部240から上記内線通信の発信を通知されると、所定のポート番号宛のWU信号をスマートフォン100へ送信するようにプロキシサーバ33に依頼する。WU信号は、例えば、所定のポート番号宛のパケットとして送信される。

【0079】

このようなWU信号の送信により、スマートフォン100は、LAN40外に位置する場合であっても、スマートフォン100を宛先とするLAN40の内線通信の発信があったことを知ることができる。また、プロキシサーバ33による代理送信により、LAN40が、LAN40外との直接的な通信を遮断する安全なネットワークであったとしても、スマートフォン100を宛先とするLAN40の内線通信の発信を知らせることができる。

【0080】

また、信号送信制御部260は、プロキシサーバ33に、PBX用パスワード生成部250により生成されるOTPをPBX認証用パスワードとして送信させる。より具体的には、例えば、信号送信制御部260は、WU信号の送信依頼の際に、PBX認証用パスワードをプロキシサーバ33に送信する。なお、WU信号は、当該PBX認証用パスワードを伴って送信される。ここで、WU信号が、PBX認証用パスワードを含んでもよく、または、WU信号とは別に、PBX認証用パスワードが送信されてもよい。

【0081】

このような通知により、スマートフォン100でのWU信号の送信元の認証が可能になる。

【0082】

(SP認証部270)

SP認証部270は、スマートフォン100を宛先とする内線通信の開始前に、SP認証用パスワードを用いて、スマートフォン100を認証する。より具体的には、内線通信のためのVPN接続が確立されると、通信部210は、VPNの接続先からSP認証用パスワードを受信する。ここで、SP認証用パスワードが時刻同期式のOTPである場合に、SP認証部270は、SP認証用パスワードの受信に応じて、SP乱数表と時刻情報とを用いてOTPを生成する。そして、SP認証部270は、生成されたOTPと受信されたSP認証用パスワードとを比較する。これらのパスワードが一致する場合、すなわち認証が成功する場合に、SP認証部270は、VPNの接続先が内線通信の宛先のスマートフォン100であると判定する。一方、パスワードが不一致である場合、すなわち認証が失敗する場合に、SP認証部270は、VPNの接続先が内線通信の宛先のスマートフォン100ではないと判定する。

【0083】

このような認証により、VPNの接続先が内線通信の宛先のスマートフォン100であるか否かを判定することができる。よって、例えばVPN接続用のIDおよびパスワード並びに内線IDの悪用によってLAN40にいずれかの装置が接続したとしても、当該装置による内線通信の着信を防ぐことができる。すなわち、VPNソフトウェアとVPN認証用のIDおよびパスワードとを用いて容易にVPN接続を行われてしまう可能性があるが、当該認証は、このようなセキュリティの脆弱性を補うことができる。その結果、悪意ある第3者による内線通信でのなりすましの危険性を減らすことができる。また、SP認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0084】

<4.処理の流れ>

次に、図5を参照して、本実施形態に係る通信処理の一例について説明する。図5は、本実施形態に係る通信処理の概略的な流れの一例を示すフローチャートである。

【0085】

まず、ステップS401で、内線通信用端末は、IP−PBX200に内線通信の発信信号を送信することにより、内線通信の発信を行う。次に、ステップS403で、IP−PBX200の呼制御部240は、当該内線通信の宛先である内線IDと、当該内線IDを有する内線通信用端末の接続状態とを確認する。ここで、当該内線IDを有する内線通信用端末がLAN40に接続されておらず、かつ当該内線通信用端末がスマートフォン100であったものとする。

【0086】

次に、ステップS405で、IP−PBX200のPBX用パスワード生成部250は、LAN40とのVPN接続の確立前にIP−PBX200を認証するために用いられるOTPを生成する。当該OTPは、PBX認証用パスワードである。

【0087】

次に、ステップS407で、IP−PBX200の信号送信制御部260は、所定のポート番号宛のWU信号をスマートフォン100へ送信するようにプロキシサーバ33に依頼する。また、IP−PBX200の信号送信制御部260は、WU信号の送信依頼の際に、PBX認証用パスワードをプロキシサーバ33に送信する。そして、ステップS409で、プロキシサーバ33は、WU信号およびPBX認証用パスワードをスマートフォン100へ送信する。

【0088】

次に、ステップS411で、スマートフォン100の信号検出部120は、WU信号の受信を検出する。そして、ステップS413で、スマートフォン100のPBX認証部140は、LAN40とのVPN接続の確立前に、PBX認証用パスワードを用いて、WU信号の送信元であるIP−PBX200を認証する。ここで、認証が成功したものとする。

【0089】

次に、ステップS415で、スマートフォン100の確立制御部150は、VPN部160にVPN接続の確立を指示する。そして、スマートフォン100のVPN部160は、確立制御部150による指示に応じて、VPNサーバ35にVPN接続の確立を要求する。そして、ステップS417で、スマートフォン100およびVPNサーバ35は、VPN接続を開始する。

【0090】

次に、ステップS419で、スマートフォン100のSP用パスワード生成部170は、スマートフォン100を宛先とする内線通信の開始前にスマートフォン100を認証するために用いられるOTPを生成する。当該OTPは、SP認証用パスワードである。そして、ステップS421で、スマートフォン100のパスワード通知部180は、SP認証用パスワードをIP−PBX200に通知する。

【0091】

次に、ステップS423で、IP−PBX200のSP認証部270は、スマートフォン100を宛先とする内線通信の開始前に、SP認証用パスワードを用いて、スマートフォン100を認証する。ここで、認証が成功したものとする。

【0092】

次に、ステップS425で、スマートフォン100のIP電話部190および内線通信用端末は、IP−PBX200の呼制御部240による制御に応じて、VPN接続上で内線通信のセッションを確立する。そして、ステップS427で、スマートフォン100のIP電話部190および内線通信用端末は、当該セッション上で音声データを送受信する。

【0093】

ここまで、図1〜5を用いて、本実施形態に係る通信システム1について説明した。以上に説明した本実施形態によれば、LAN40外に位置するスマートフォン100にLAN40の内線通信を安全に着信させることが可能になる。すなわち、まずWU信号によって、スマートフォン100は、スマートフォン100を宛先とするLAN40の内線通信の発信を知ることができる。そして、WU信号の受信の検出に応じたVPN接続の確立によって、スマートフォン100は、LAN40に直接接続している場合と同様にLAN40内の装置と通信することができ、またスマートフォン100とLAN40内の装置とが、安全に通信することができる。

【0094】

また、LAN40の内線通信の着信のために、VPN接続を常時継続する手法も考えられるが、本実施形態は様々な点で当該手法よりも有利である。例えば、本実施形態によれば、スマートフォン100は、VPN接続を常時継続する必要がないので、電池の消費を抑えることができる。また、VPN接続の常時継続の場合にスマートフォン100がVPN接続以外の通常の接続を行えなくなることも考えられるが、本実施形態によれば、このような不便さはない。また、VPN接続の常時継続の場合にスマートフォン100を紛失すると、LAN40内に容易に侵入されてしまうが、本実施形態によれば、このようなリスクを低減することができる。

【0095】

また、VPN接続機能を有するスマートフォンであれば、自主的にVPN接続を確立することにより安全に内線通信の発信を実現できたとしても、内線通信の着信を実現することは困難である。これに対して、本実施形態では、WU信号およびVPN接続の確立制御の組合せによって、困難である「安全な内線電話の着信」を実現している。

【0096】

また、プロキシサーバ33によるWU信号の代理送信により、LAN40が、LAN40外との直接的な通信を遮断する安全なネットワークであったとしても、スマートフォン100を宛先とするLAN40の内線通信の発信を知らせることができる。

【0097】

また、WU信号の送信元の認証により、例えば悪意のある送信元により信号がスマートフォン100に送信されても、当該信号による不用なVPN接続を確立することを防ぐことができる。その結果、不要なVPN接続の確立により、例えばスマートフォン100において既存の通信が急に切断され、またはスマートフォン100においてVPN接続以外での通信が不能になることを、回避することができる。また、PBX認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0098】

また、VPN接続先の認証により、例えばVPN接続用のIDおよびパスワード並びに内線IDの悪用によってLAN40にいずれかの装置が接続したとしても、当該装置による内線通信の着信を防ぐことができる。すなわち、VPNソフトウェアとVPN認証用のIDおよびパスワードとを用いて容易にVPN接続を行われてしまう可能性があるが、当該認証は、このようなセキュリティの脆弱性を補うことができる。その結果、悪意ある第3者による内線通信でのなりすましの危険性を減らすことができる。また、SP認証用パスワードをOTPとすることにより、認証の信頼性をより高めることができる。

【0099】

以上、添付図面を参照しながら本発明の好適な実施形態について説明したが、本発明は係る例に限定されないことは言うまでもない。当業者であれば、特許請求の範囲に記載された範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、それらについても当然に本発明の技術的範囲に属するものと了解される。

【0100】

例えば、無線通信端末がスマートフォンである例を説明したが、本発明はこれに限定されない。無線通信端末は、ローカルNW外での通信を可能にする無線通信機能、VPN接続機能、および内線通信機能を備える別の無線通信端末であってもよい。例えば、無線通信端末は、スマートフォン以外の携帯電話端末、パーソナルコンピュータ、携帯情報端末(PDA)、カーナビゲーションシステム、ゲーム機器、電子書籍端末等であってもよい。

【0101】

また、通信装置がIP−PBXである例を説明したが、本発明はこれに限定されない。通信装置は、別の通信装置であってもよい。例えば、通信装置は、SIPサーバであってもよく、またはIP−PBX若しくはSIPサーバと直接的にまたは間接的に通信可能ないずれかのサーバ装置であってもよい。

【0102】

また、WU信号がパケットとして送信される信号である例を説明したが、本発明はこれに限定されない。WU信号は、スマートフォンを含む無線通信端末に内線通信の着信を知らせることができる別の信号であってもよい。一例として、WU信号は、無線通信端末の電話番号へのダイヤルにより送信される信号であってもよい。

【0103】

また、内線通信が内線電話である例を説明したが、本発明はこれに限定されない。内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される別の通信であってもよい。例えば、内線通信は、音声電話およびテレビ電話を含む内線電話、音声会議およびテレビ会議を含む内線会議、またはテキストメッセージングであってもよい。

【0104】

また、ローカルNWはLANに限定されない。ローカルNWは、特定の区域内で用いられるネットワークであって、内線通信を実現可能な別のネットワークであってもよい。ローカルNWは、例えば、パケット通信以外の通信を行うネットワーク(例えば、回線交換による通信を行う内線電話網)を含んでもよい。その場合に、いずれかのゲートウェイ(例えば、SIPゲートウェイ)が用いられてもよい。

【0105】

また、PBX認証用パスワードおよびSP用パスワードは、時刻同期式のOTPに限定されない。これらのパスワードは、別の方式のOTPであってもよい。さらに、PBX認証用パスワードおよびSP用パスワードは、OTPではない所定のパスワードであってもよい。

【0106】

また、スマートフォンを含む無線通信端末の認証、IP−PBXを含む通信装置の認証用のパスワードの生成は、WUの送信制御を行う通信装置(例えば、IP−PBX)以外の装置により行われてもよい。さらに、無線通信端末の認証と上記パスワードの生成とが、それぞれ別々の装置により行われてもよい。

【0107】

WU信号の送信元の認証において、送信元がIP−PBXである例を説明したが、送信元はIP−PBXでなくてもよい。例えば、当該送信元は、プロキシサーバを含む代理装置であってもよく、またはLAN40を含むローカルNWであってもよい。

【0108】

また、本明細書の通信処理における各ステップは、必ずしもフローチャートに記載された順序に沿って時系列に処理する必要はない。例えば、通信処理における各ステップは、フローチャートとして記載した順序と異なる順序で処理されても、並列的に処理されてもよい。

【0109】

また、スマートフォンまたはIP−PBXに内蔵されるCPU、ROMおよびRAM等のハードウェアを、上記スマートフォンまたはIP−PBXの各構成と同等の機能を発揮させるためのコンピュータプログラムも作成可能である。また、当該コンピュータプログラムを記憶させた記憶媒体も提供される。

【符号の説明】

【0110】

1 通信システム

10 移動体通信ネットワーク

20 インターネット

30 非武装地帯(DMZ)

31 ルータ

33 プロキシサーバ

35 VPNサーバ

40 LAN

41 ファイアウォール

43 IP電話機

45 パーソナルコンピュータ(PC)

47 アクセスポイント

100 スマートフォン

110 通信部

120 信号検出部

130 記憶部

140 PBX認証部

150 確立制御部

160 VPN部

170 SP用パスワード生成部

180 パスワード通知部

190 IP電話部

200 IP−PBX

210 通信部

220 記憶部

230 状態監視部

240 呼制御部

250 PBX用パスワード生成部

260 信号送信制御部

270 SP認証部

【特許請求の範囲】

【請求項1】

無線通信端末を制御するコンピュータを、

前記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、

前記信号が検出される場合に、前記無線通信端末に、前記ローカルネットワークとのVPN接続を確立させる確立制御部と、

として機能させるためのプログラム。

【請求項2】

前記VPN接続は、前記内線通信についてのデータの送受信に用いられる、請求項1に記載のプログラム。

【請求項3】

前記コンピュータを、

前記信号が検出される場合に、前記内線通信の開始前に前記無線通信端末を認証するために用いられる第1のパスワードを、前記ローカルネットワーク内の装置に通知する通知部

としてさらに機能させるための、請求項1または2に記載のプログラム。

【請求項4】

前記プログラムは、前記コンピュータを、

前記内線通信の開始前に前記無線通信端末を認証するために用いられるワンタイムパスワードを生成する生成部

としてさらに機能させるためのプログラムであり、

前記通知部は、前記第1のパスワードとして、生成された前記ワンタイムパスワードを通知する、

請求項3に記載のプログラム。

【請求項5】

前記信号は、前記信号の送信元を認証するために用いられる第2のパスワードを伴って送信され、

前記プログラムは、前記コンピュータを、

前記VPN接続の確立前に、前記第2のパスワードを用いて前記信号の送信元を認証する認証部

としてさらに機能させるためのプログラムである、

請求項1から4のいずれか1項に記載のプログラム。

【請求項6】

前記第2のパスワードは、前記ローカルネットワーク内の装置により生成されるワンタイムパスワードである、請求項5に記載のプログラム。

【請求項7】

前記信号は、前記ローカルネットワーク内の装置による前記ローカルネットワーク外の装置との通信を代理する代理装置により送信される、請求項1から6のいずれか1項に記載のプログラム。

【請求項8】

前記内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信である、請求項1から7のいずれか1項に記載のプログラム。

【請求項9】

前記内線通信は、内線電話、内線会議またはテキストメッセージングを含む、請求項8に記載のプログラム。

【請求項10】

請求項1から9のいずれか1項に記載のプログラムを備える無線通信端末。

【請求項11】

無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部

を備え、

前記信号は、前記無線通信端末により受信されると、当該無線通信端末による前記ローカルネットワークとのVPN接続の確立を引き起こす、

通信装置。

【請求項12】

通信装置と無線通信端末とを含む通信システムであって、

前記通信装置は、

前記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部

を備え、

前記無線通信端末は、

前記無線通信端末がローカルネットワーク外に位置する場合に、前記信号の受信を検出する検出部と、

前記信号が検出される場合に、前記ローカルネットワークとのVPN接続を確立するVPN部と、

を備える、

通信システム。

【請求項1】

無線通信端末を制御するコンピュータを、

前記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて当該無線通信端末へ送信される信号の受信を検出する検出部と、

前記信号が検出される場合に、前記無線通信端末に、前記ローカルネットワークとのVPN接続を確立させる確立制御部と、

として機能させるためのプログラム。

【請求項2】

前記VPN接続は、前記内線通信についてのデータの送受信に用いられる、請求項1に記載のプログラム。

【請求項3】

前記コンピュータを、

前記信号が検出される場合に、前記内線通信の開始前に前記無線通信端末を認証するために用いられる第1のパスワードを、前記ローカルネットワーク内の装置に通知する通知部

としてさらに機能させるための、請求項1または2に記載のプログラム。

【請求項4】

前記プログラムは、前記コンピュータを、

前記内線通信の開始前に前記無線通信端末を認証するために用いられるワンタイムパスワードを生成する生成部

としてさらに機能させるためのプログラムであり、

前記通知部は、前記第1のパスワードとして、生成された前記ワンタイムパスワードを通知する、

請求項3に記載のプログラム。

【請求項5】

前記信号は、前記信号の送信元を認証するために用いられる第2のパスワードを伴って送信され、

前記プログラムは、前記コンピュータを、

前記VPN接続の確立前に、前記第2のパスワードを用いて前記信号の送信元を認証する認証部

としてさらに機能させるためのプログラムである、

請求項1から4のいずれか1項に記載のプログラム。

【請求項6】

前記第2のパスワードは、前記ローカルネットワーク内の装置により生成されるワンタイムパスワードである、請求項5に記載のプログラム。

【請求項7】

前記信号は、前記ローカルネットワーク内の装置による前記ローカルネットワーク外の装置との通信を代理する代理装置により送信される、請求項1から6のいずれか1項に記載のプログラム。

【請求項8】

前記内線通信は、音声、映像またはテキストを含むデータが双方向にリアルタイムで送受信される通信である、請求項1から7のいずれか1項に記載のプログラム。

【請求項9】

前記内線通信は、内線電話、内線会議またはテキストメッセージングを含む、請求項8に記載のプログラム。

【請求項10】

請求項1から9のいずれか1項に記載のプログラムを備える無線通信端末。

【請求項11】

無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部

を備え、

前記信号は、前記無線通信端末により受信されると、当該無線通信端末による前記ローカルネットワークとのVPN接続の確立を引き起こす、

通信装置。

【請求項12】

通信装置と無線通信端末とを含む通信システムであって、

前記通信装置は、

前記無線通信端末がローカルネットワーク外に位置する場合に、当該無線通信端末を宛先とする当該ローカルネットワークの内線通信の発信に応じて、当該無線通信端末へ信号を送信させる送信制御部

を備え、

前記無線通信端末は、

前記無線通信端末がローカルネットワーク外に位置する場合に、前記信号の受信を検出する検出部と、

前記信号が検出される場合に、前記ローカルネットワークとのVPN接続を確立するVPN部と、

を備える、

通信システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2013−90288(P2013−90288A)

【公開日】平成25年5月13日(2013.5.13)

【国際特許分類】

【出願番号】特願2011−232107(P2011−232107)

【出願日】平成23年10月21日(2011.10.21)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

【公開日】平成25年5月13日(2013.5.13)

【国際特許分類】

【出願日】平成23年10月21日(2011.10.21)

【出願人】(000000295)沖電気工業株式会社 (6,645)

【Fターム(参考)】

[ Back to top ]